Danfoss Electronic Controllers verfolgt in seinen Entwicklungsteams eine sichere Entwicklung im Zeichen der IEC-62443

Empfehlungen für Kunden

Um die Sicherheit und den Schutz Ihrer Danfoss-Produkte zu gewährleisten, empfehlen wir Ihnen, die folgenden bewährten Verfahren zur Cybersicherheit zu implementieren.

Die Einhaltung dieser Empfehlungen kann dazu beitragen, dass sich das Cybersicherheitsrisiko Ihres Unternehmens erheblich verringert.

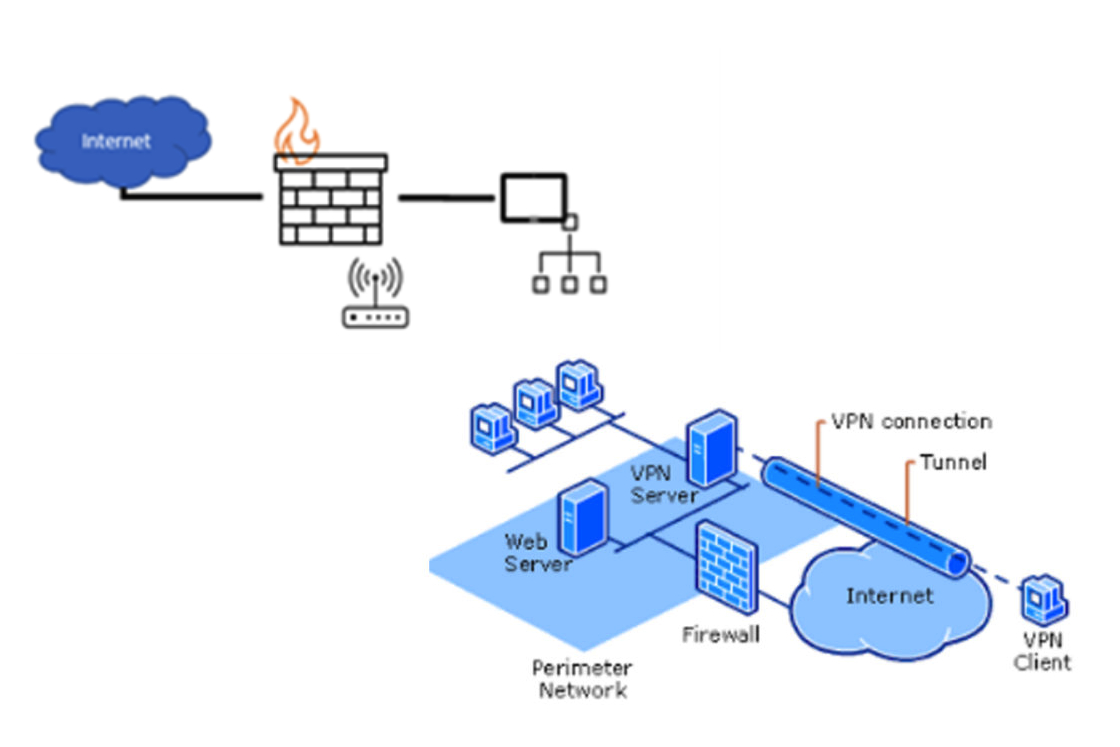

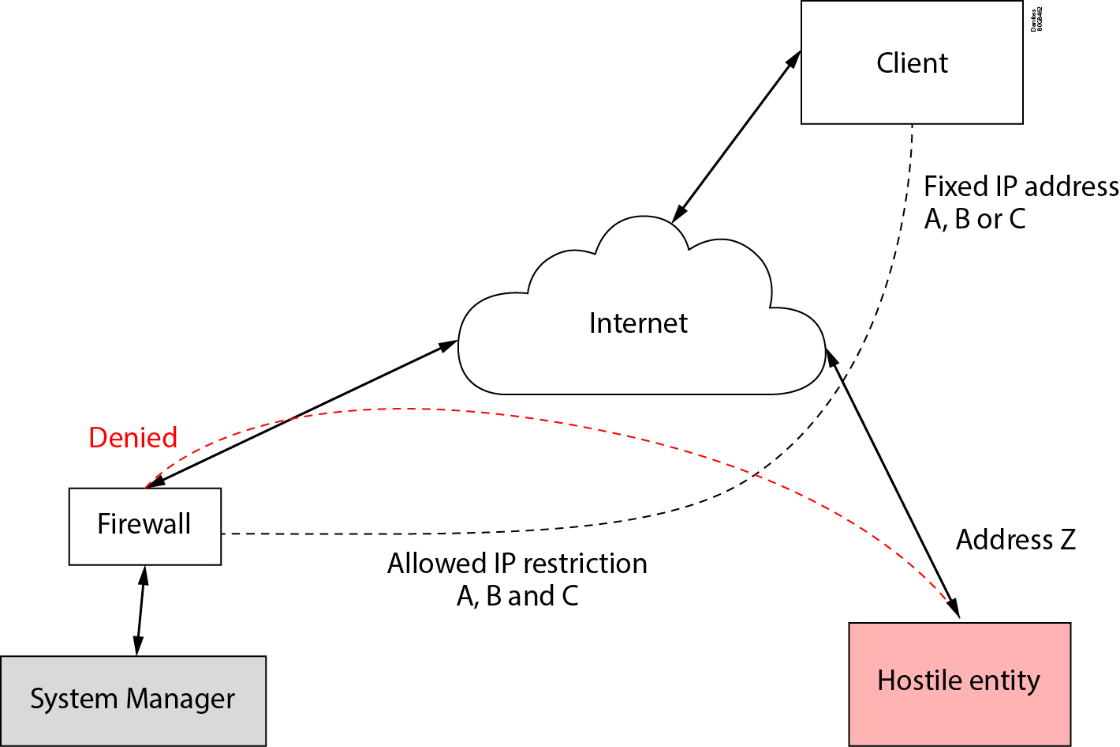

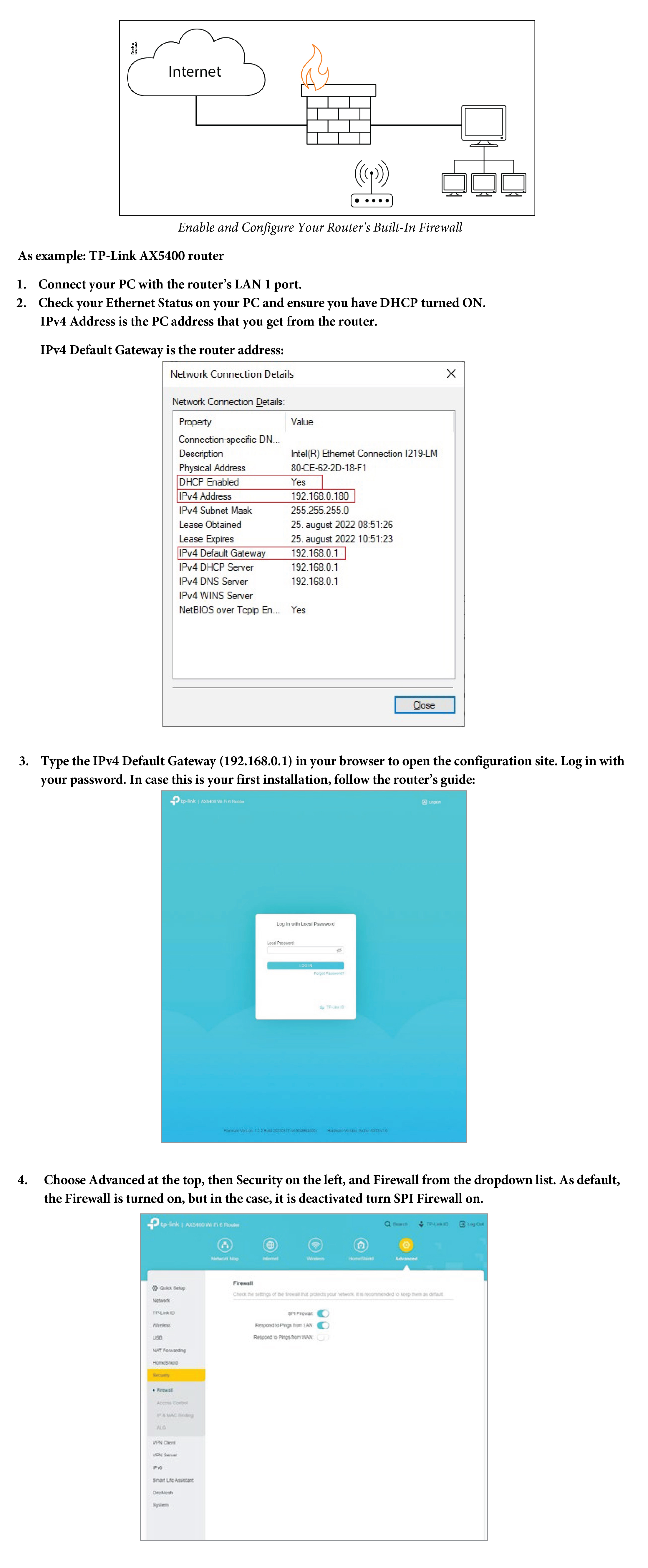

Danfoss empfiehlt dringend, alle Netzwerkgeräte neben einer Firewall mit sicheren Remote-Zugriffsprinzipien zu schützen.

Das Problem besteht darin, dass Systeme, die nicht auf dem neuesten Stand sind, bekannte Fernzugriff-Sicherheitslücken enthalten können, was nachteilige Folgen für das System haben kann. Bekannte Sicherheitslücken werden häufig in den CVE-Datenbanken und auf vielen Sicherheitsforschungsseiten veröffentlicht.

Das bedeutet, dass eine direkte Zuordnung der Geräte im Internet nicht empfohlen wird, aber wenn sie notwendig ist, sollten möglichst mehrere Sicherheitsvorkehrungen getroffen werden, um das System vor direkten Zugriffen aus dem Internet zu schützen.

Die allgemeinen Bedenken für die Geräte lauten:

- DDOS – keine Software-Patches können vor dieser Art von Angriffen schützen. (Daher ist ein Firewall-Schutz erforderlich.)

- Auch bekannte Fernaufrufe können Angreifern den Gerätezugriff ermöglichen. Daher sind alle Softwareaktualisierungen erforderlich, um bekannte Sicherheitslücken zu beseitigen.

- Die Ausnutzung verschiedener bekannter und unbekannter Sicherheitsschwachstellen kann zu Systemausfällen führen.

Allgemeine Informationen

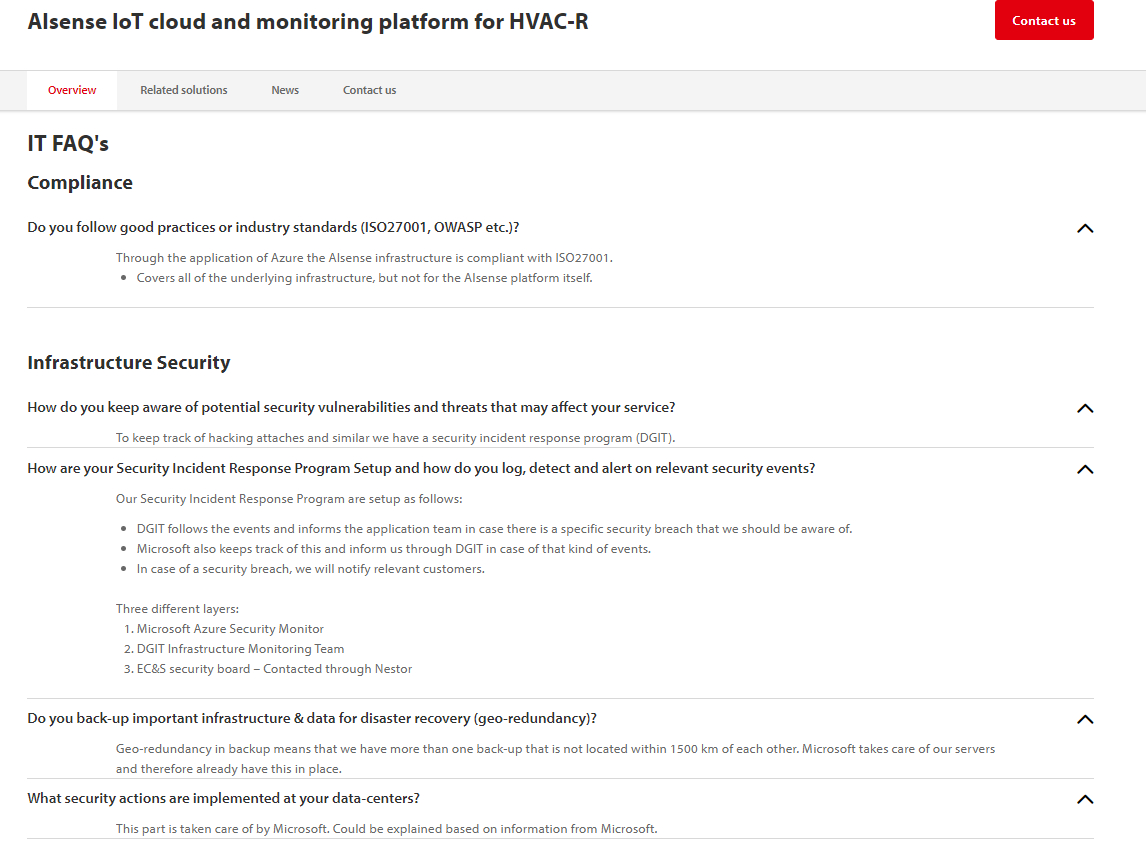

Cybersicherheit kann nur dann effizient sein, wenn jeder zur sicheren Gestaltung des Installationssystems beiträgt.

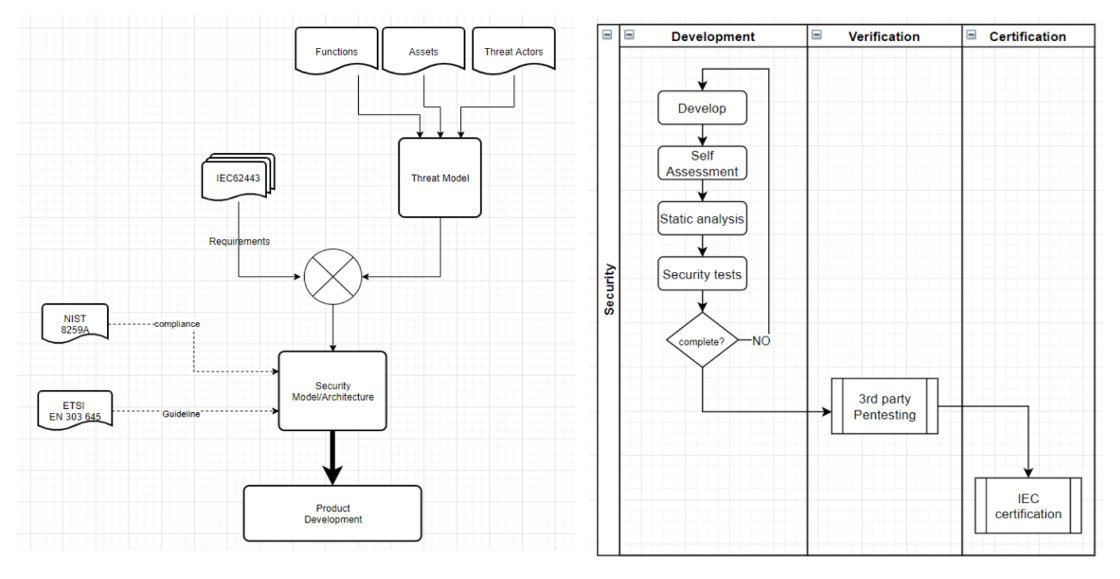

Wie in der obigen Visualisierung für die Normenreihe IEC-62443 veranschaulicht, erfordert dies gemeinsame Anstrengungen und Aktivitäten, da Sicherheit die gemeinsame Verantwortung aller ist. Als Produktlieferant ist Danfoss bestrebt, die Normen IEC 62443-4-1 und IEC 62443-4-2 einzuhalten.

Gleichzeitig sind Verantwortung und Risikominderung durch den Systemintegrator und den Anlageneigentümer gefragt.

Prüfen Sie die Dokumentation auf produktspezifische Informationen

Danfoss liefert zu jedem Produkt detaillierte Informationen. Lesen Sie die Produktanleitungen auf der Website oder die Ihren Produkten beiliegenden Anleitungen mit Empfehlungen und bewährten Verfahren zur Cybersicherheit, die Ihre Danfoss-Produkte direkt betreffen.

Auch online halten wir Informationen bereit, z. B. auf unserer Danfoss FAQ-Seite, auf der dieser Praxisleitfaden veröffentlicht wurde. |

Weitere Informationen zu bewährten Verfahren im Bereich Cybersicherheit finden Sie den nachstehenden Quellen:

- Schnellstartanleitung: Eine Übersicht über die Normenreihe ISA/IEC 62443

ISA Global Cybersecurity Alliance (ISAGCA) - Bewährte Verfahren im Bereich Cybersicherheit

Center für Internetsicherheit - IEC 62443 Sicherheit für industrielle Automatisierungs- und Regelungssysteme

International Society of Automation (ISA)

Haftungsausschluss

DIESES DOKUMENT DIENT DER BEREITSTELLUNG ALLGEMEINER SICHERHEITSEMPFEHLUNGEN UND WIRD OHNE JEGLICHE GEWÄHRLEISTUNG BEREITGESTELLT. DANFOSS LEHNT JEGLICHE AUSDRÜCKLICHE ODER STILLSCHWEIGENDE GEWÄHRLEISTUNG AB, EINSCHLIESSLICH DER GEWÄHRLEISTUNG DER MARKTGÄNGIGKEIT ODER EIGNUNG FÜR EINEN BESTIMMTEN ZWECK. IN KEINEM FALL HAFTET DANFOSS FÜR JEGLICHE SCHÄDEN, EINSCHLIESSLICH DIREKTER, INDIREKTER, BEILÄUFIGER, FOLGESCHÄDEN, ENTGANGENER GESCHÄFTSGEWINNE ODER BESONDERER SCHÄDEN, AUCH WENN DANFOSS AUF DIE MÖGLICHKEIT SOLCHER SCHÄDEN HINGEWIESEN WURDE. DIE VERWENDUNG DIESES DOKUMENTS, DER DARIN ENTHALTENEN INFORMATIONEN ODER DER DAMIT VERBUNDENEN MATERIALIEN ERFOLGT AUF EIGENE GEFAHR. DANFOSS BEHÄLT SICH DAS RECHT VOR, DIESES DOKUMENT JEDERZEIT UND NACH EIGENEM ERMESSEN ZU AKTUALISIEREN ODER ZU ÄNDERN.