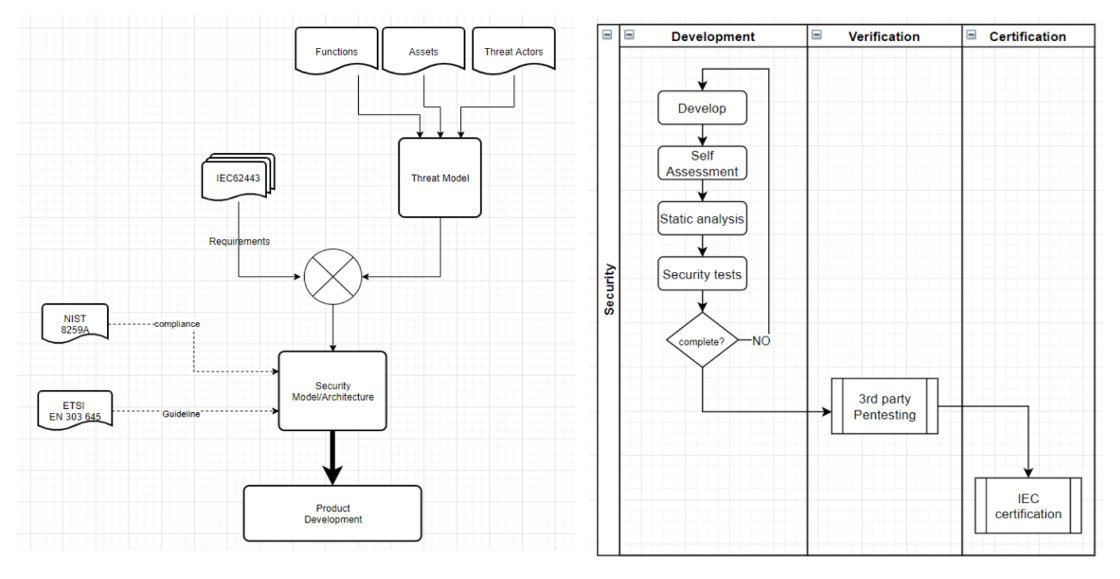

A Danfoss Electronic Controllers está acompanhando o desenvolvimento seguro em direção à IEC-62443 em suas equipes de desenvolvimento

Recomendações para os clientes

Para ajudar a manter seus produtos Danfoss seguros e protegidos, recomendamos que você implemente as práticas recomendadas de segurança cibernética abaixo.

Seguir essas recomendações pode ajudar a reduzir significativamente o risco de segurança cibernética da sua empresa.

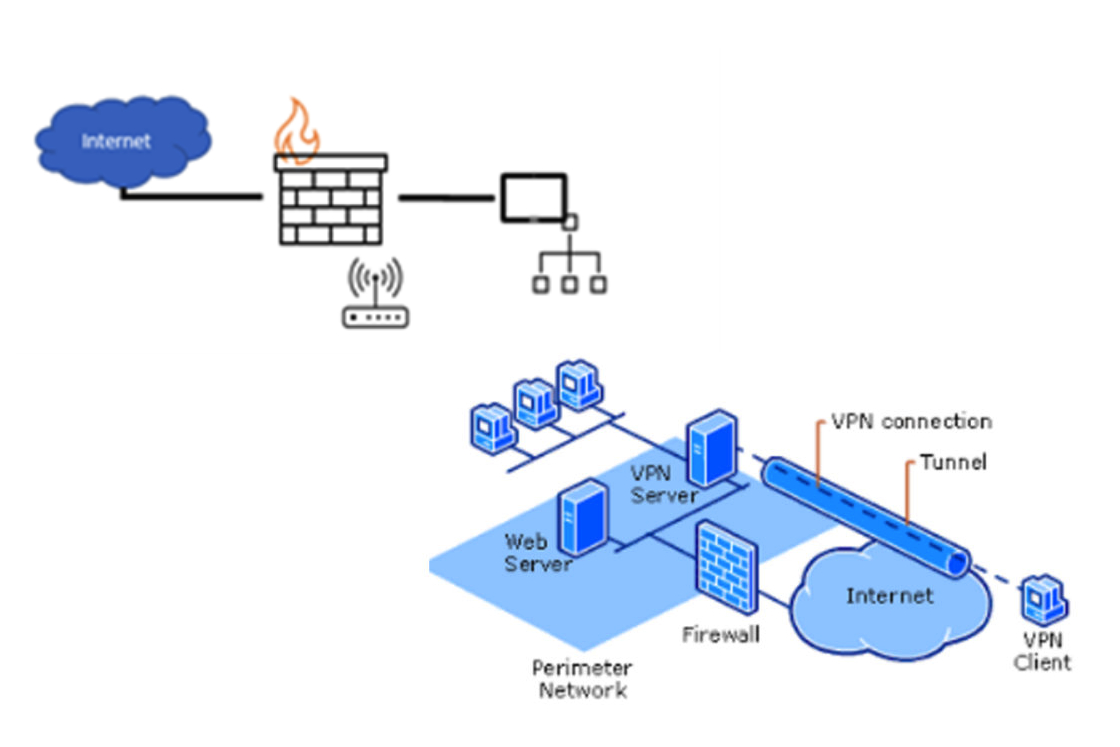

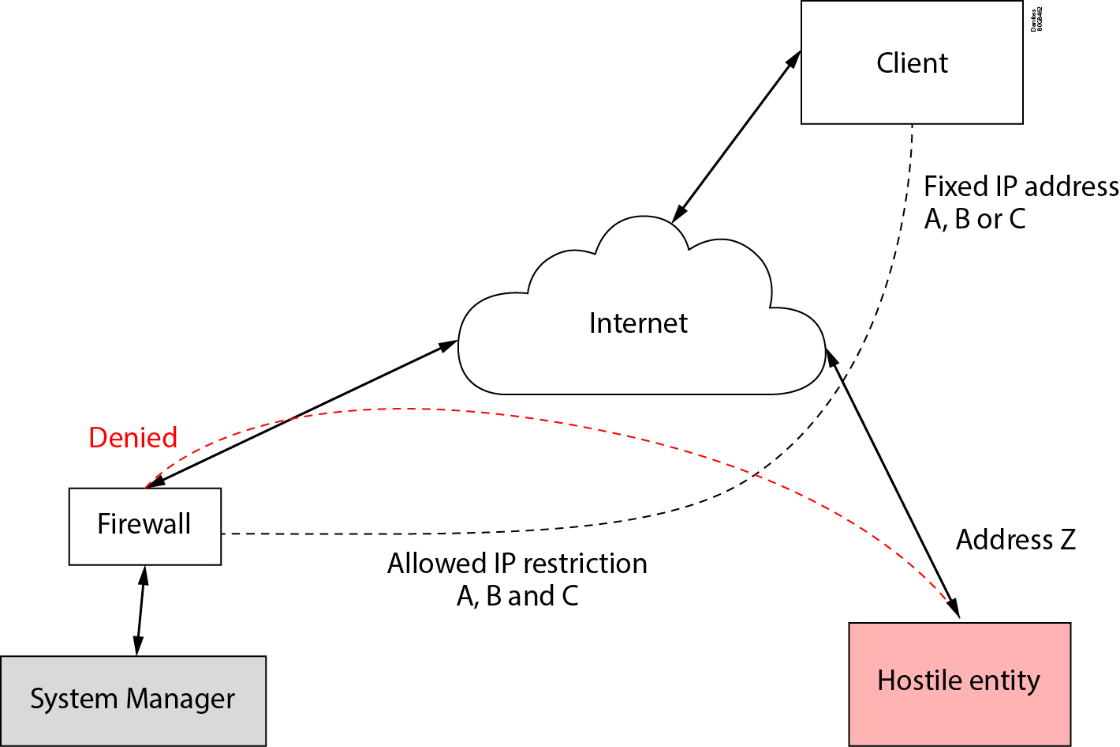

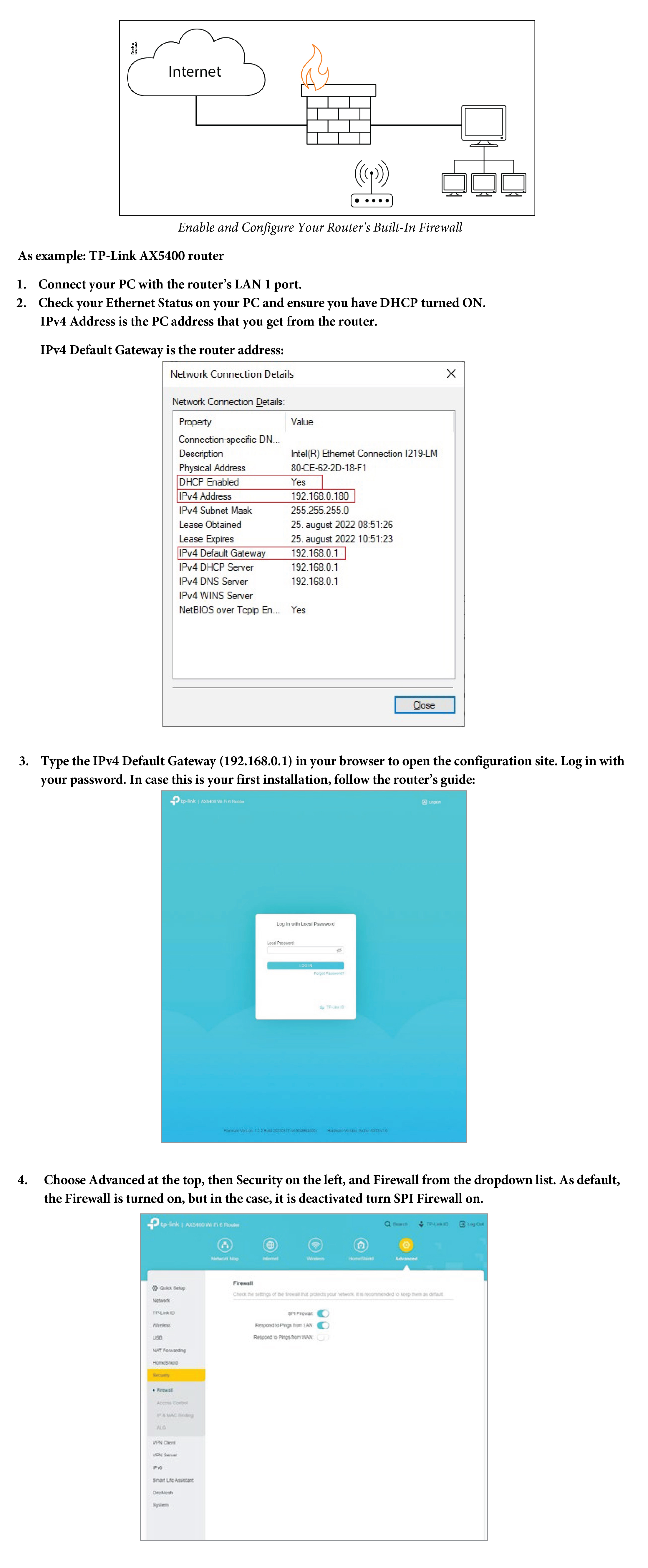

A Danfoss recomenda enfaticamente a proteção de todos os dispositivos de rede com um firewall e princípios de acesso remoto seguro.

O problema que pode ocorrer é que os sistemas que não estão totalmente atualizados podem conter explorações remotas conhecidas, que podem ter efeitos negativos no sistema. As explorações conhecidas são frequentemente publicadas nos bancos de dados CVE e em muitos sites de pesquisa de segurança.

Isso significa que não é recomendado mapear os dispositivos diretamente na Internet, mas, se for necessário, é importante usar várias salvaguardas para proteger o sistema do acesso direto à Internet.

As preocupações gerais com os dispositivos são.

- DDOS - nenhum patch de software pode proteger contra esse tipo de ataque. (Portanto, a proteção por firewall é necessária)

- Execuções remotas conhecidas podem permitir que um invasor entre no dispositivo; portanto, todas as atualizações de software são necessárias para remover as explorações conhecidas.

- A exploração de várias vulnerabilidades de segurança conhecidas e desconhecidas pode causar tempo de inatividade do sistema.

Informações gerais

A segurança cibernética só pode ser eficiente quando todos contribuem para tornar o sistema de instalação seguro.

Conforme mostrado na visualização acima na família de normas IEC-62443, isso exigirá um esforço e uma atividade compartilhados, uma vez que a segurança é uma responsabilidade compartilhada. Como fornecedora de produtos, a Danfoss pretende cumprir as normas IEC 62443-4-1 e IEC 62443-4-2.

Além disso, exigirá responsabilidade e mitigação por parte do integrador do sistema e do proprietário do ativo.

Verifique a documentação para obter informações específicas do produto

A Danfoss fornece informações detalhadas com cada produto. Revise os guias de produtos no site ou aqueles que acompanham seus produtos para encontrar recomendações de segurança cibernética e melhores práticas diretamente relacionadas aos seus produtos Danfoss.

|

Verifique também informações específicas on-line, como a página de perguntas frequentes da Danfoss, onde este guia de práticas recomendadas foi colocado. |

Para obter mais informações sobre as práticas recomendadas de segurança cibernética, consulte estes recursos:

- Guia de início rápido: Uma visão geral da série de normas ISA/IEC 62443

Aliança Global de Segurança Cibernética da ISA (ISAGCA) - Práticas recomendadas de segurança cibernética

Centro de Segurança da Internet - IIEC 62443 Segurança para sistemas de controle e automação industrial

Sociedade Internacional de Automação (ISA)

Isenção de responsabilidade:

ESTE DOCUMENTO TEM O OBJETIVO DE AJUDAR A FORNECER RECOMENDAÇÕES GERAIS DE SEGURANÇA E É FORNECIDO “NO ESTADO EM QUE SE ENCONTRA”, SEM QUALQUER TIPO DE GARANTIA. A DANFOSS SE ISENTA DE TODAS AS GARANTIAS, EXPRESSAS OU IMPLÍCITAS, INCLUINDO GARANTIAS DE COMERCIALIZAÇÃO OU ADEQUAÇÃO A UMA FINALIDADE ESPECÍFICA. EM NENHUM CASO A DANFOSS SERÁ RESPONSÁVEL POR QUAISQUER DANOS, INCLUINDO DANOS DIRETOS, INDIRETOS, INCIDENTAIS, CONSEQUENCIAIS, PERDA DE LUCROS COMERCIAIS OU DANOS ESPECIAIS, MESMO QUE A DANFOSS TENHA SIDO AVISADA DA POSSIBILIDADE DE TAIS DANOS. O USO DESTE DOCUMENTO, DAS INFORMAÇÕES NELE CONTIDAS OU DOS MATERIAIS A ELE VINCULADOS É FEITO POR SUA PRÓPRIA CONTA E RISCO. A DANFOSS SE RESERVA O DIREITO DE ATUALIZAR OU ALTERAR ESTE DOCUMENTO A QUALQUER MOMENTO E A SEU EXCLUSIVO CRITÉRIO.