Danfoss Electronic Controllers está siguiendo el desarrollo seguro hacia IEC-62443 en sus Equipos de Desarrollo

Recomendaciones para los clientes

Para ayudar a mantener tus productos Danfoss seguros y protegidos, te recomendamos que implementes las siguientes buenas prácticas de ciberseguridad.

Seguir estas recomendaciones puede ayudar a reducir significativamente el riesgo de ciberseguridad de tu empresa.

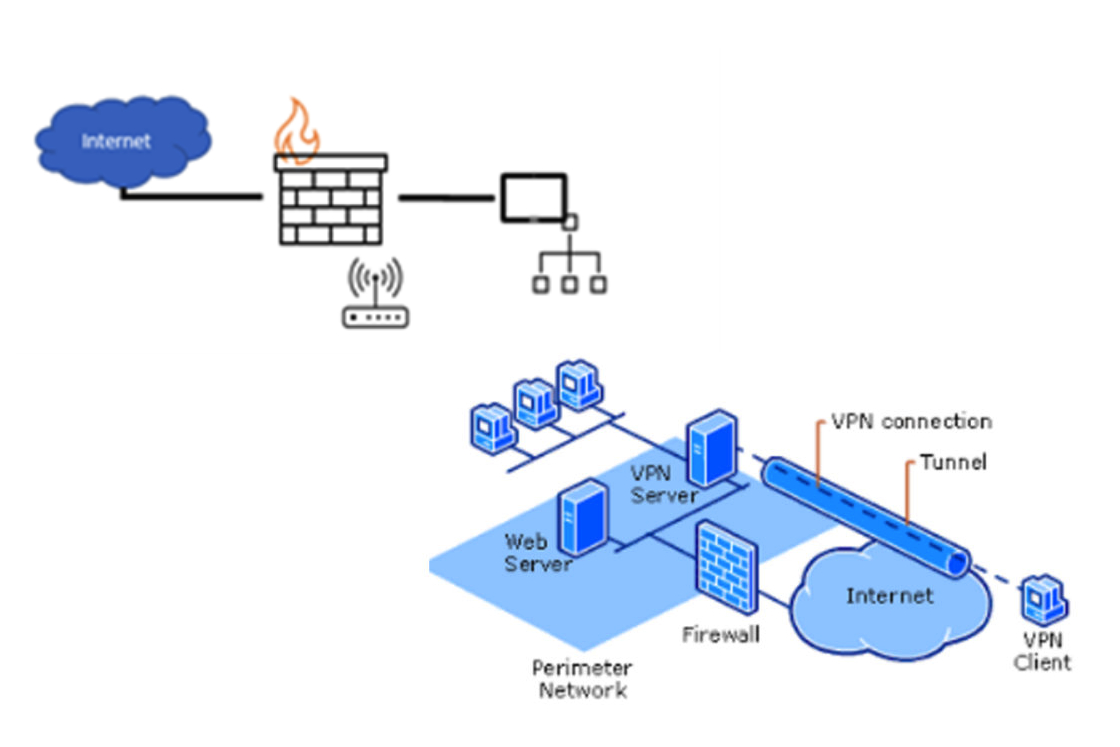

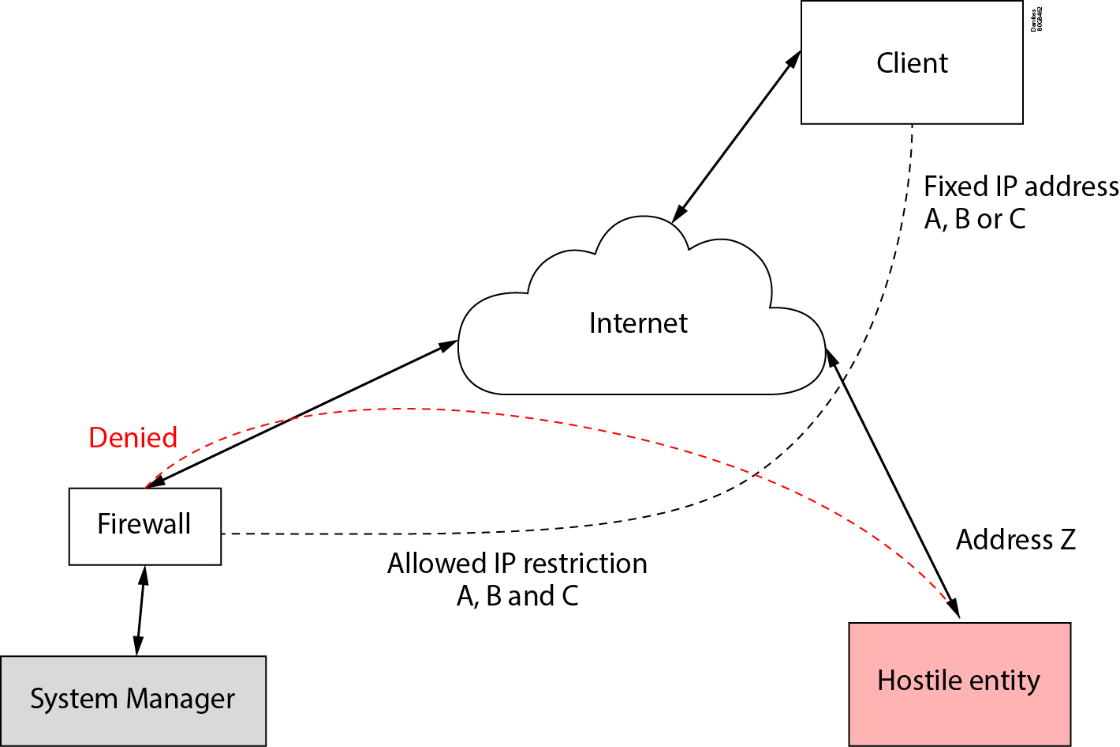

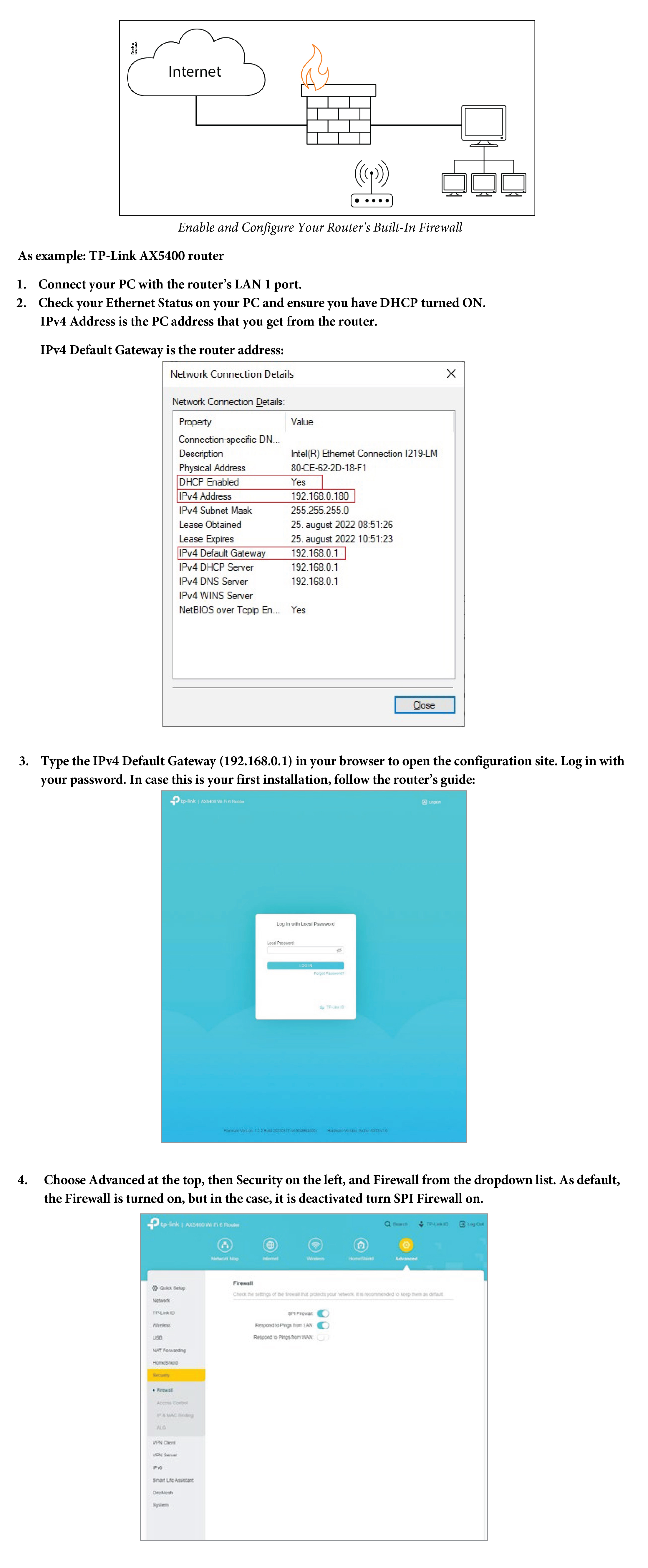

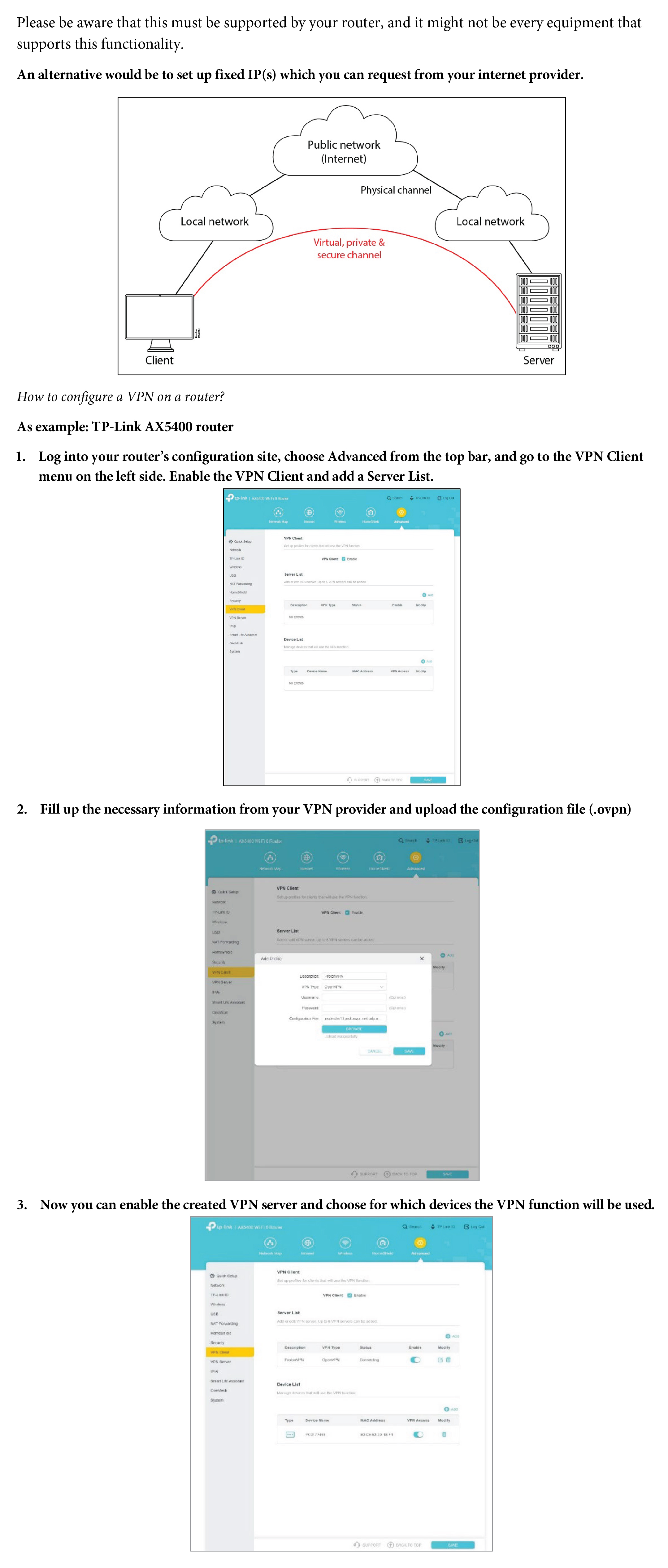

Danfoss recomienda encarecidamente proteger cualquier dispositivo de red con un cortafuegos y principios de acceso remoto seguro.

El problema que se puede experimentar es que los sistemas que no están totalmente actualizados pueden contener exploits remotos conocidos, que pueden tener efectos negativos en el sistema. Los exploits conocidos suelen publicarse en las bases de datos CVE y en muchos sitios de investigación sobre seguridad.

Esto significa que no se recomienda conectar los dispositivos directamente a Internet, pero si es necesario, es importante utilizar varias salvaguardas para proteger el sistema del acceso directo a Internet.

Las preocupaciones generales para los dispositivos son

- DDOS – ningún parche de software puede proteger contra este tipo de ataque. (Por lo tanto, es necesaria la protección del cortafuegos)

- Las ejecuciones remotas conocidas pueden permitir a un atacante entrar en el dispositivo, por lo que todas las actualizaciones de software son necesarias para eliminar los exploits conocidos.

- La utilización de diversas vulnerabilidades de seguridad conocidas y desconocidas puede provocar la caída del sistema.

Información general

La ciberseguridad sólo puede ser eficaz cuando todos contribuyen a que el sistema de instalación sea seguro.

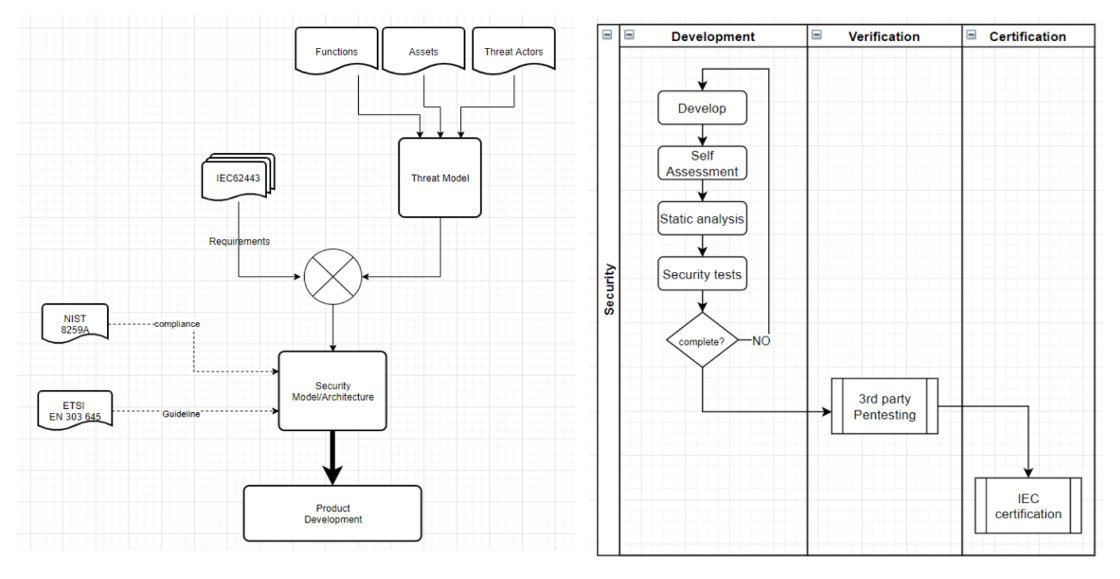

Como se muestra en la visualización anterior de la familia de normas IEC-62443, será necesario un esfuerzo y una actividad compartidos, ya que la seguridad es una responsabilidad compartida. Como proveedor de productos, Danfoss aspira a cumplir las normas IEC 62443-4-1 e IEC 62443-4-2.

Además, exigirá responsabilidad y mitigación por parte del integrador del sistema y del propietario del activo.

Consultar la documentación para obtener información específica del producto

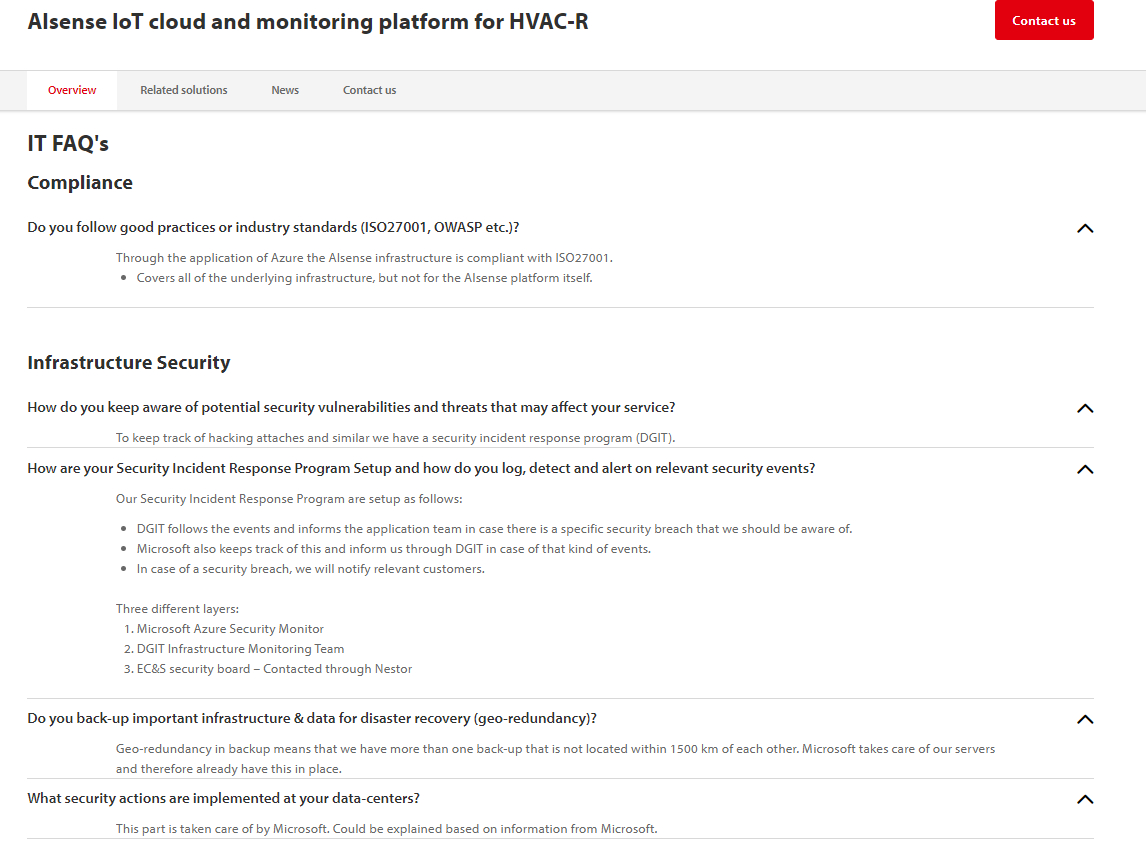

Danfoss proporciona información detallada con cada producto. Revisa las guías de producto en la página web o las que acompañan a tus productos para encontrar recomendaciones de ciberseguridad y mejores prácticas directamente relacionadas con tus productos Danfoss.

|

Consulta también información específica online como la página de preguntas frecuentes de Danfoss, donde se ha colocado esta guía de mejores prácticas. |

Para obtener información adicional sobre las mejores prácticas de ciberseguridad, consultar estos recursos:

- Quick Start Guide: An Overview of the ISA/IEC 62443 Series of Standards

ISA Global Cybersecurity Alliance (ISAGCA) - Cybersecurity Best Practices

Center for Internet Security - IEC 62443 Security for Industrial Automation and Control Systems

International Society of Automation (ISA)

Descargo de responsabilidad:

ESTE DOCUMENTO PRETENDE AYUDAR A PROPORCIONAR RECOMENDACIONES GENERALES DE SEGURIDAD Y SE PROPORCIONA "TAL CUAL", SIN GARANTÍA DE NINGÚN TIPO. DANFOSS RECHAZA TODA GARANTÍA, YA SEA EXPRESA O IMPLÍCITA, INCLUIDAS LAS GARANTÍAS DE COMERCIABILIDAD O IDONEIDAD PARA UN FIN DETERMINADO. EN NINGÚN CASO DANFOSS SERÁ RESPONSABLE DE NINGÚN TIPO DE DAÑO, INCLUYENDO DAÑOS DIRECTOS, INDIRECTOS, INCIDENTALES, CONSECUENTES, PÉRDIDA DE BENEFICIOS COMERCIALES O DAÑOS ESPECIALES, INCLUSO SI DANFOSS HA SIDO ADVERTIDO DE LA POSIBILIDAD DE TALES DAÑOS. EL USO DE ESTE DOCUMENTO, DE LA INFORMACIÓN CONTENIDA EN EL MISMO O DE LOS MATERIALES VINCULADOS AL MISMO CORRE POR CUENTA Y RIESGO DEL USUARIO. DANFOSS SE RESERVA EL DERECHO DE ACTUALIZAR O MODIFICAR ESTE DOCUMENTO EN CUALQUIER MOMENTO Y A SU ENTERA DISCRECIÓN.