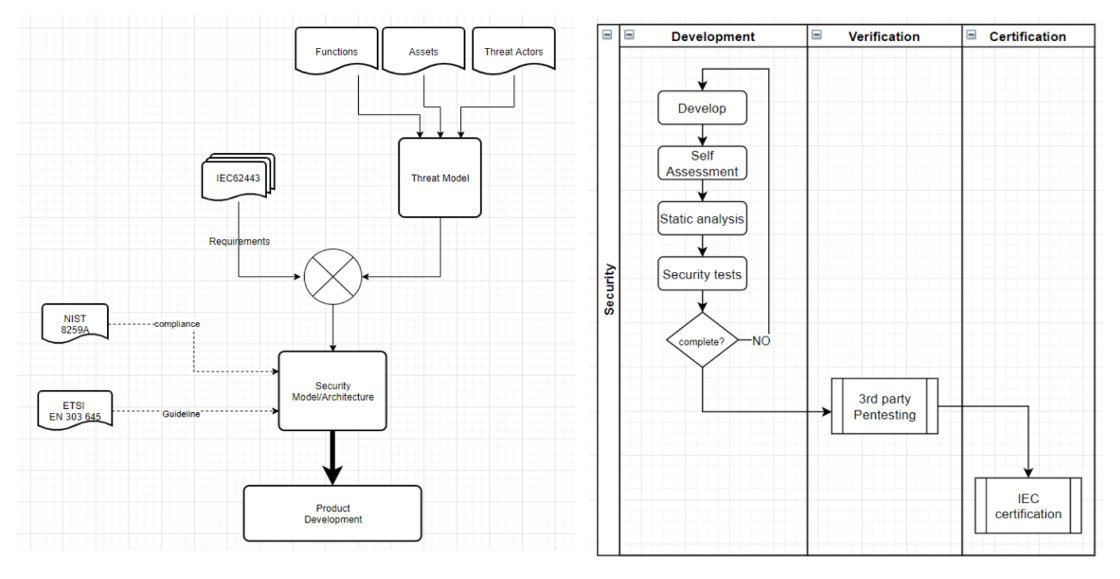

Danfoss Electronic Controllers è impegnata in uno sviluppo sicuro conforme alla norma IEC-62443.

Consigli per i clienti

Per contribuire a mantenere i tuoi prodotti Danfoss sicuri e protetti, ti consigliamo di implementare le seguenti best practice di cybersecurity.

Il rispetto di queste raccomandazioni può contribuire a ridurre in modo significativo il rischio di cybersecurity della tua azienda.

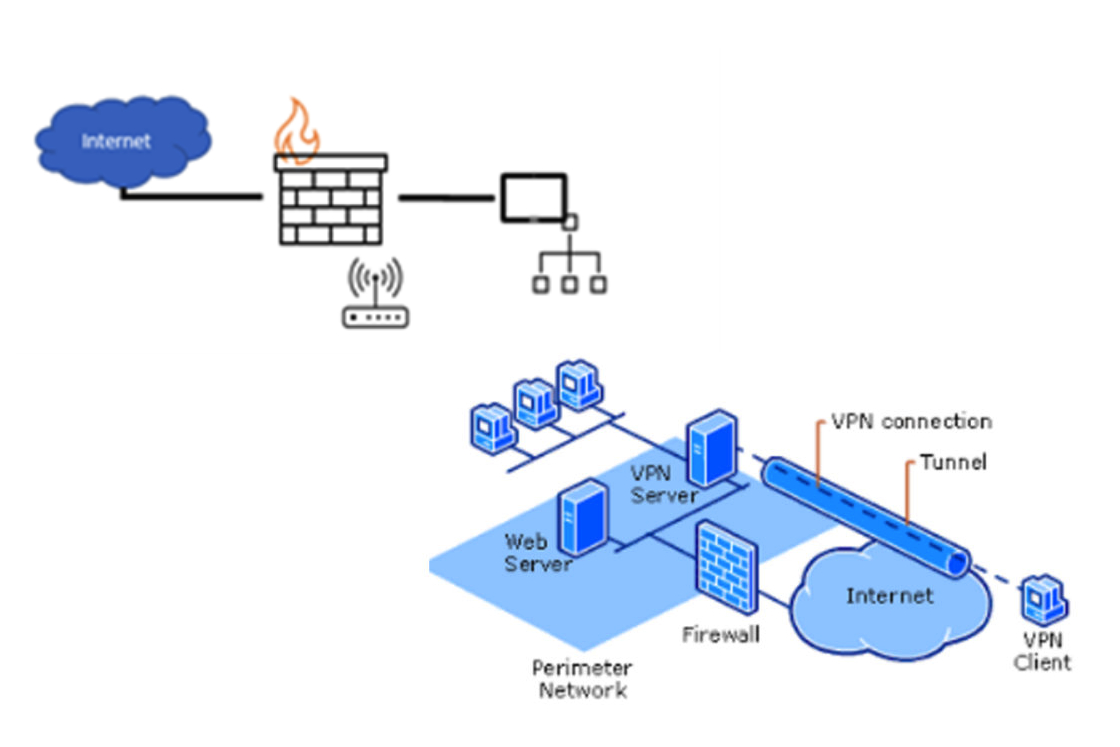

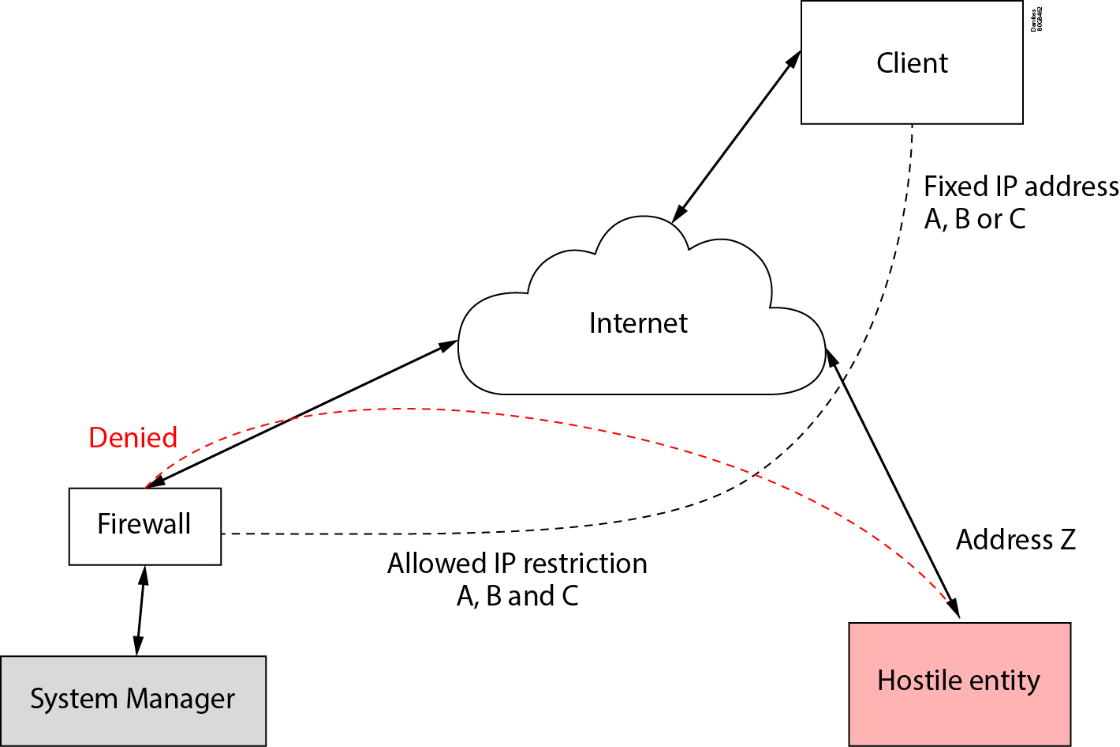

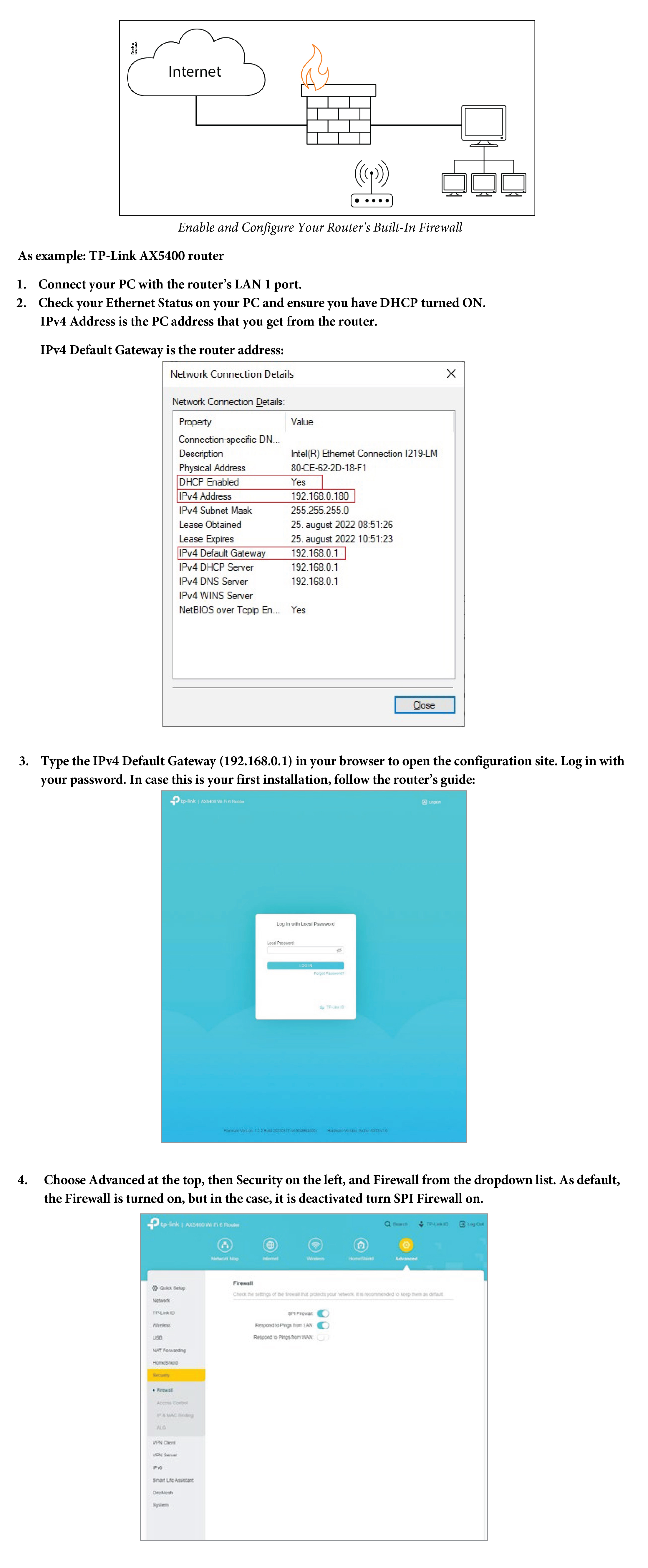

Danfoss raccomanda vivamente di proteggere tutti i dispositivi di rete con un firewall e principi di accesso remoto sicuri.

Il problema che si può riscontrare è che i sistemi non completamente aggiornati possono contenere exploit remoti noti, che possono avere effetti negativi sul sistema. Gli exploit noti sono spesso pubblicati nei database CVE e su molti siti di ricerca sulla sicurezza.

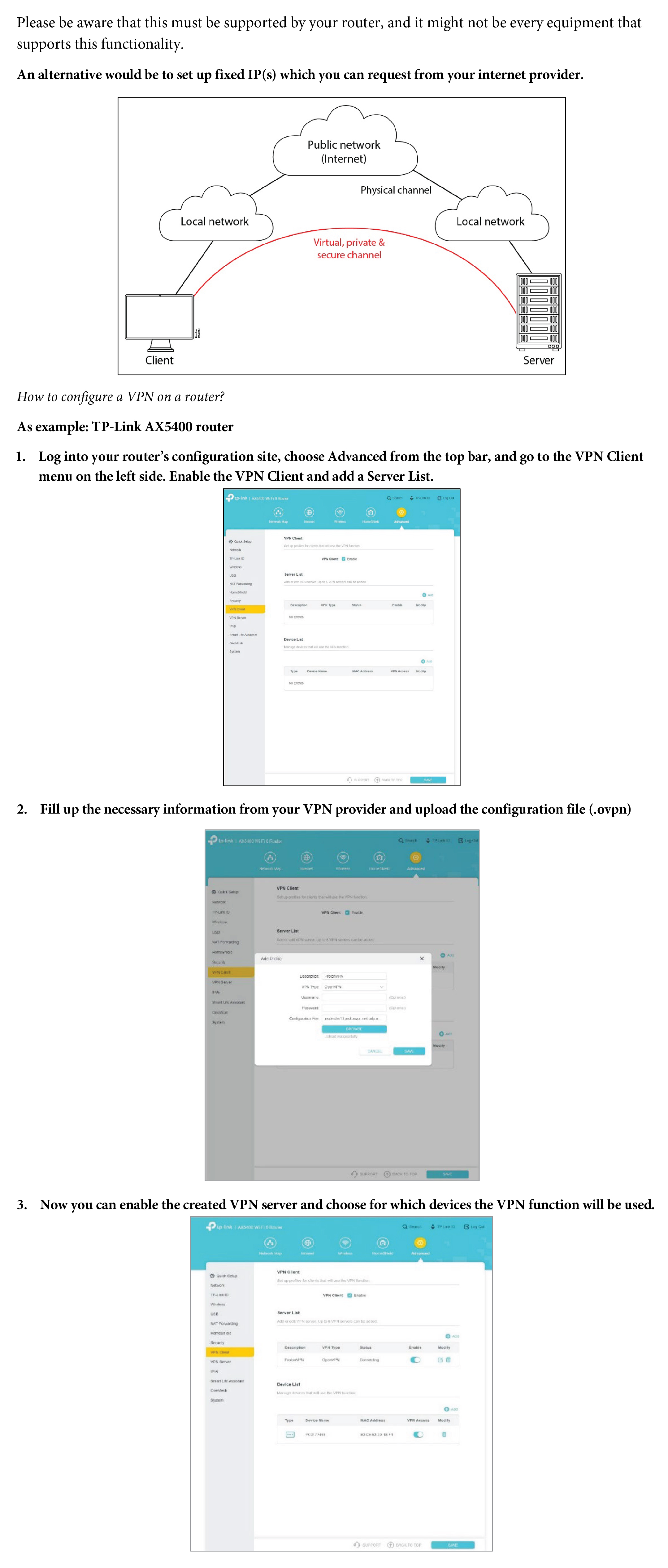

Ciò significa che non è consigliabile mappare i dispositivi direttamente su Internet, ma se è necessario, è importante utilizzare diverse misure di protezione per tutelare il sistema dall'accesso diretto a Internet.

Le problematiche principali dei dispositivi sono:

- DDOS - nessuna patch software può proteggere da questo tipo di attacco. (Pertanto, è necessaria una protezione firewall)

- Le esecuzioni remote note possono consentire a un aggressore di entrare nel dispositivo, pertanto tutti gli aggiornamenti del software sono necessari per rimuovere gli exploit noti.

- Lo sfruttamento di varie vulnerabilità di sicurezza note e sconosciute può causare l'interruzione del sistema.

Informazioni generali

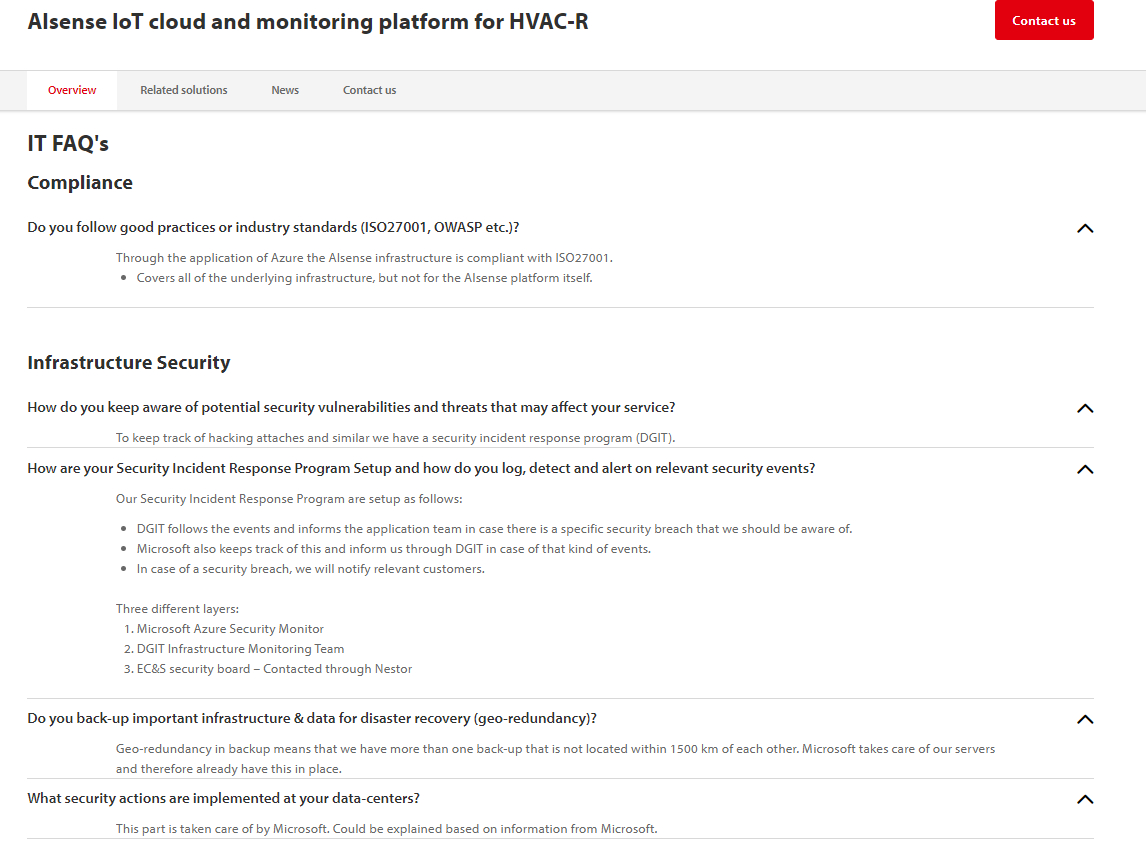

La sicurezza informatica può essere efficiente solo se tutti contribuiscono a rendere sicuro il sistema di installazione.

Come mostrato nella visualizzazione precedente della famiglia di norme IEC-62443, sarà necessario uno sforzo e un'attività condivisi, poiché la sicurezza è una responsabilità comune. In qualità di fornitore di prodotti, Danfoss mira a conformarsi alle norme IEC 62443-4-1 e IEC 62443-4-2.

Inoltre, richiederà la responsabilità e la mitigazione da parte dell'integratore di sistema e del proprietario dell'asset.

Per informazioni specifiche sul prodotto, consulta la documentazione

Danfoss fornisce informazioni dettagliate su ogni prodotto. Consulta le guide ai prodotti sul sito web o quelle che includono i tuoi prodotti per trovare raccomandazioni e best practice sulla cybersecurity direttamente collegate ai tuoi prodotti Danfoss.

|

Controlla anche le informazioni online come la pagina delle FAQ di Danfoss, dove è stata inserita questa guida alle migliori pratiche. |

Per ulteriori informazioni sulle migliori pratiche di sicurezza informatica, esamina queste fonti:

- Guida rapida: Una panoramica sulla serie di norme ISA/IEC 624

ISA Global Cybersecurity Alliance (ISAGCA) - Cybersecurity Best Practices

Center for Internet Security - IEC 62443 Sicurezza per i sistemi di automazione industriale e di controllo

International Society of Automation (ISA)

Disclaimer:

IL PRESENTE DOCUMENTO HA LO SCOPO DI FORNIRE RACCOMANDAZIONI GENERALI SULLA SICUREZZA E VIENE FORNITO "COSÌ COM'È" SENZA ALCUN TIPO DI GARANZIA. DANFOSS DECLINA OGNI GARANZIA, SIA ESPLICITA CHE IMPLICITA, COMPRESE LE GARANZIE DI COMMERCIABILITÀ O DI IDONEITÀ PER UNO SCOPO PARTICOLARE. IN NESSUN CASO DANFOSS SARÀ RESPONSABILE PER DANNI DI QUALSIASI TIPO, COMPRESI QUELLI DIRETTI, INDIRETTI, INCIDENTALI, CONSEQUENZIALI, PERDITA DI PROFITTI COMMERCIALI O DANNI SPECIALI, ANCHE SE DANFOSS È STATA AVVISATA DELLA POSSIBILITÀ DI TALI DANNI. L'USO DI QUESTO DOCUMENTO, DELLE INFORMAZIONI IN ESSO CONTENUTE O DEI MATERIALI AD ESSO COLLEGATI È A RISCHIO DELL'UTENTE. DANFOSS SI RISERVA IL DIRITTO DI AGGIORNARE O MODIFICARE IL PRESENTE DOCUMENTO IN QUALSIASI MOMENTO E A SUA ESCLUSIVA DISCREZIONE.