Danfoss Electronic Controllers suit le développement sécurisé de la norme CEI 62443 au sein de ses équipes de développement

Recommandations pour les clients

Pour vous aider à assurer la sécurité et la protection de vos produits Danfoss, nous vous recommandons de mettre en œuvre les meilleures pratiques de cybersécurité ci-dessous.

Le respect de ces recommandations peut vous aider à réduire considérablement le risque de cybersécurité de votre entreprise.

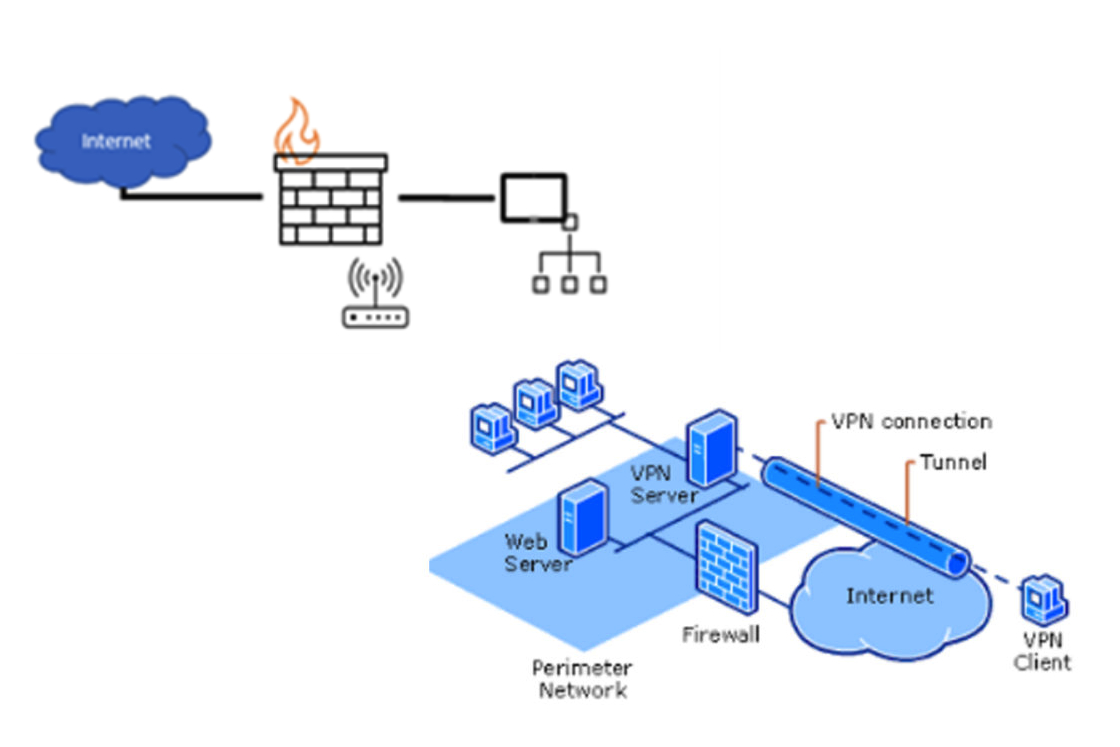

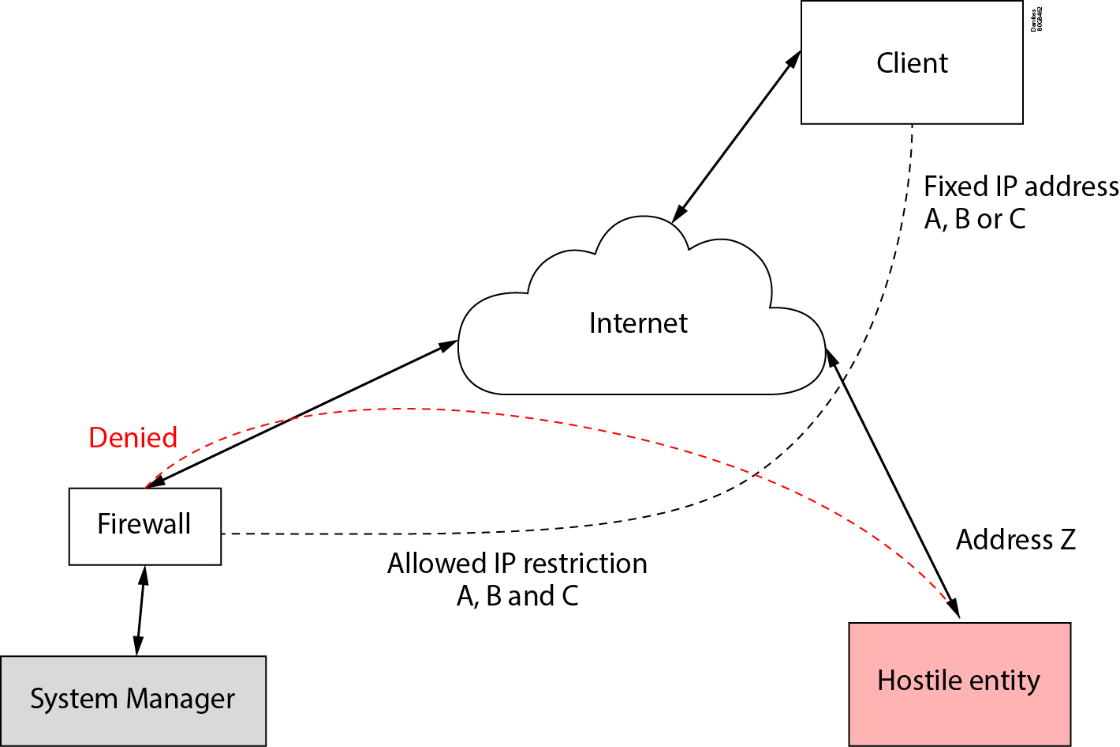

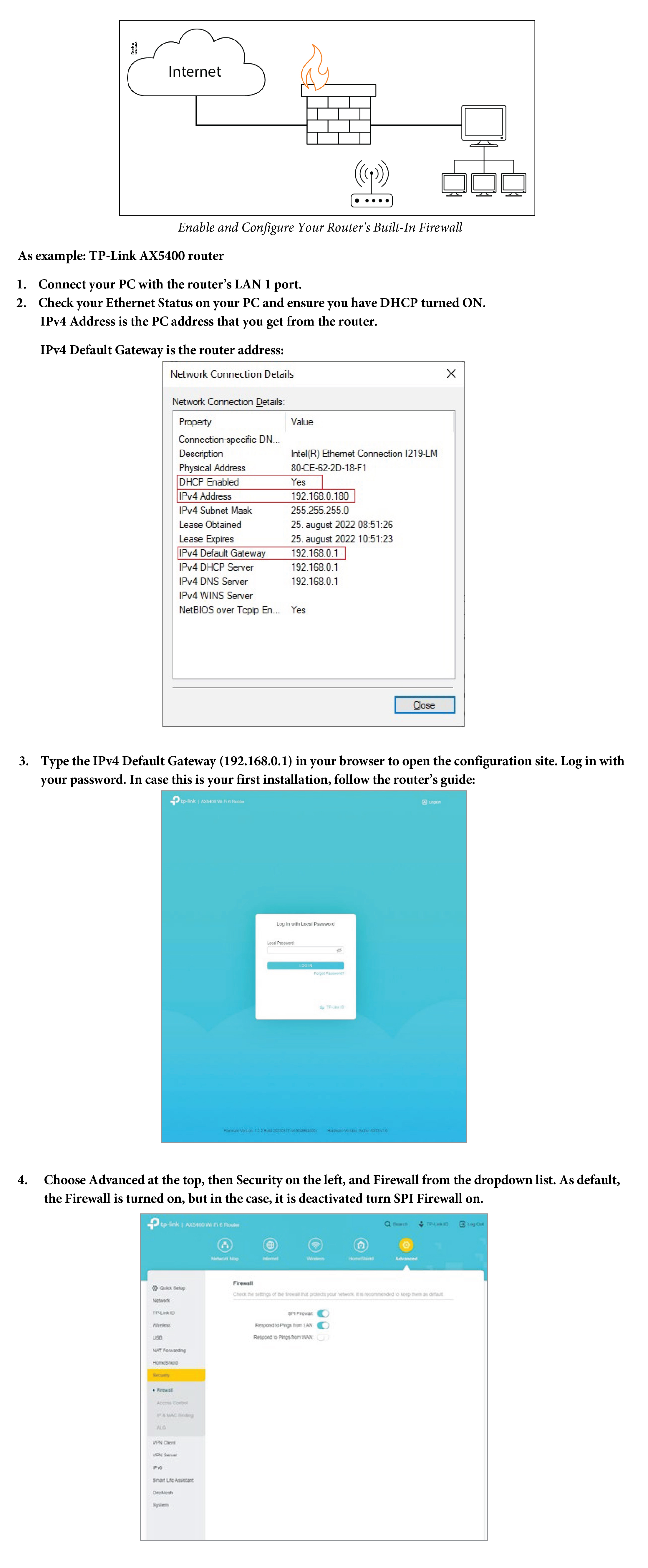

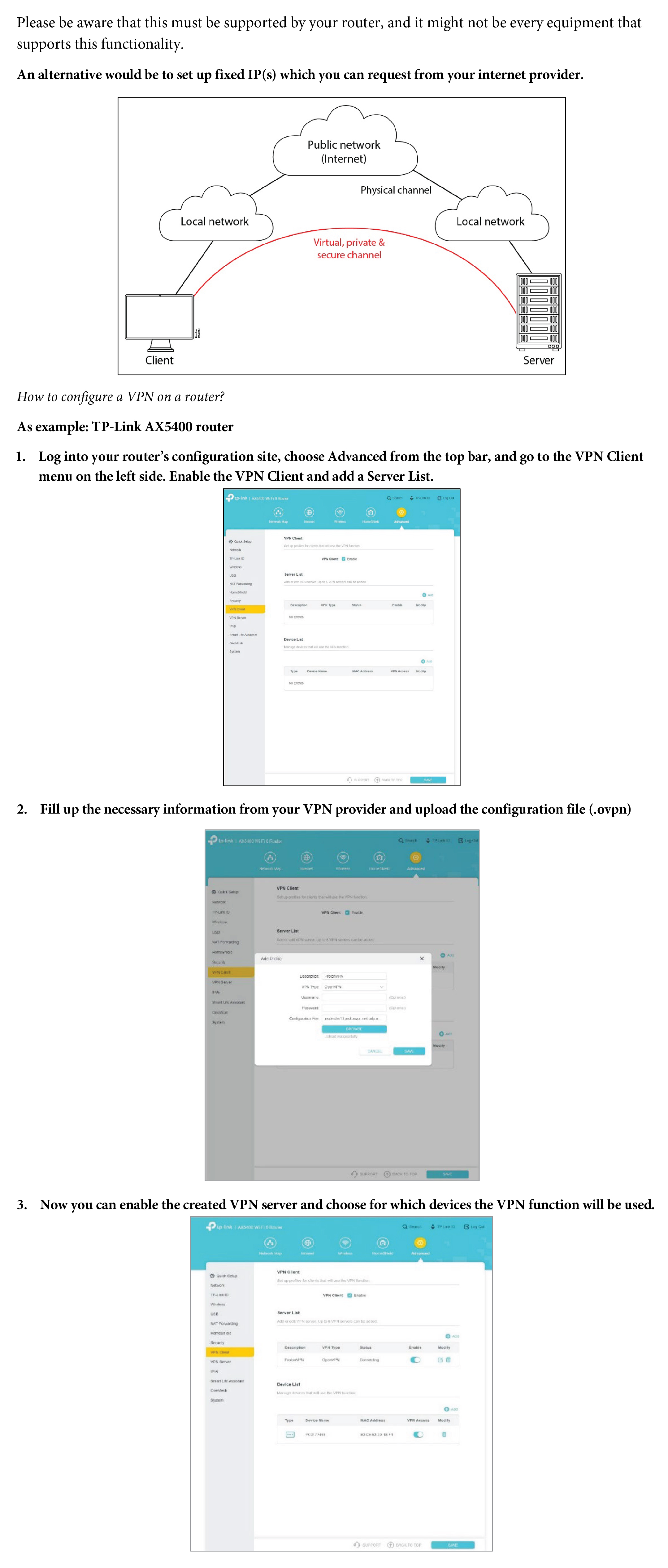

Danfoss conseille vivement de protéger tous les périphériques réseau à l’aide d’un pare-feu et de sécuriser l’accès à distance.

Le problème qui peut survenir est que les systèmes qui ne sont pas entièrement mis à jour peuvent contenir des failles exploitables à distance connues, ce qui peut avoir des conséquences négatives sur le système. Les failles exploitables connues sont souvent publiées dans les bases de données CVE et sur de nombreux sites d’études de sécurité.

Cela signifie que la cartographie des périphériques directement sur Internet n’est pas recommandée, mais si nécessaire, il est important d’utiliser plusieurs mesures de protection pour protéger le système contre l’accès direct à Internet.

Les préoccupations générales pour les dispositifs sont les suivantes.

- DDOS – aucun correctif logiciel ne peut protéger contre ce type d’attaque. (Une protection grâce à un pare-feu est donc nécessaire)

- Les exécutions à distance connues peuvent également laisser entrer un intrus. Par conséquent, toutes les mises à niveau logicielles sont nécessaires pour supprimer les failles exploitables connues.

- L’exploitation de diverses failles de sécurité connues et inconnues peut entraîner des temps d’arrêt du système.

Informations générales

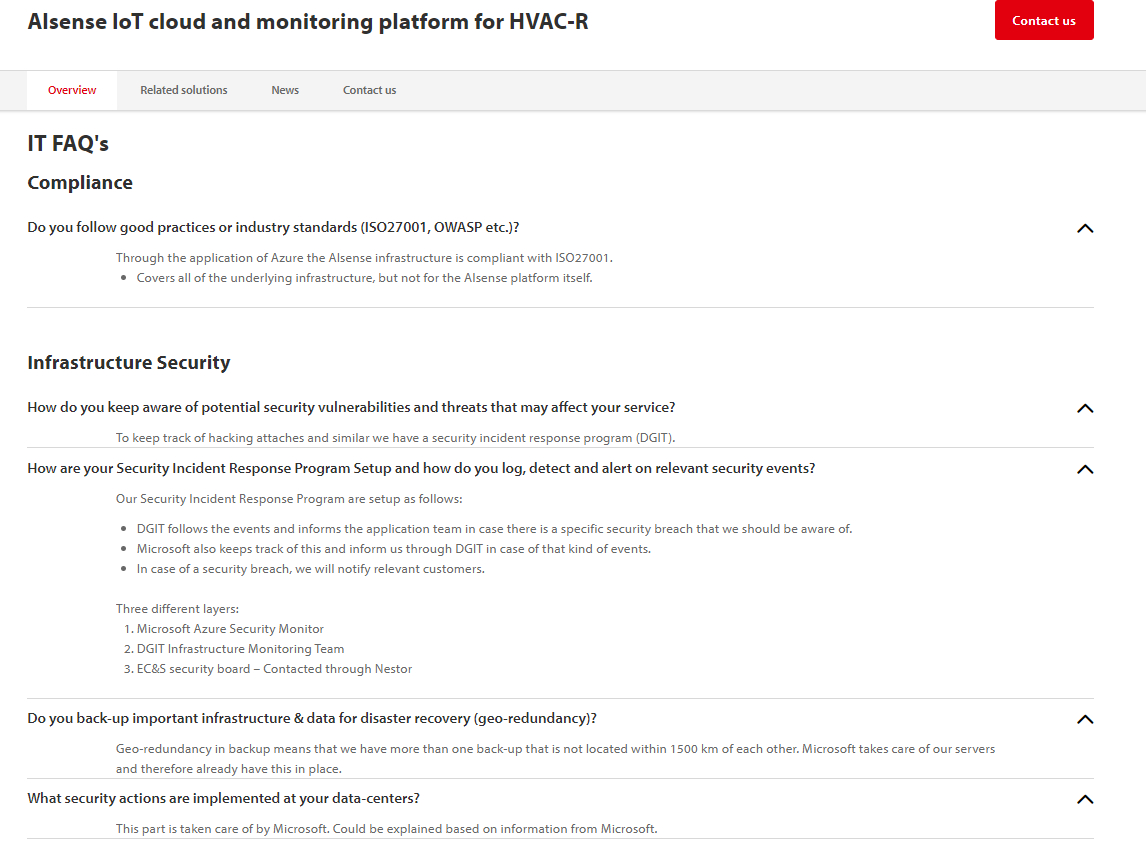

La cybersécurité ne peut être efficace que si tout le monde participe à la sécurisation du système.

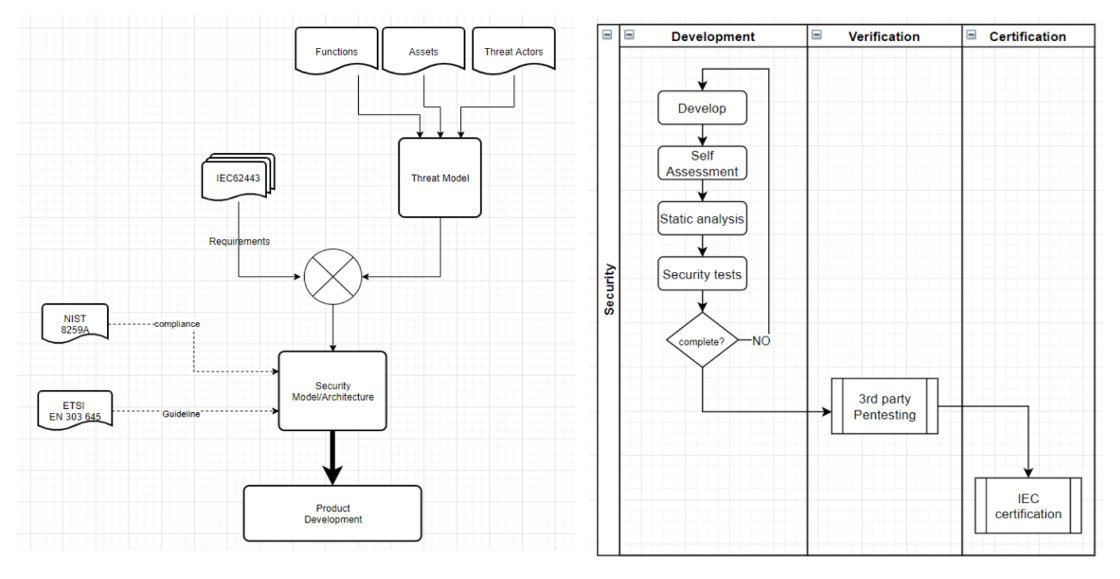

Comme le montre la visualisation ci-dessus dans la famille des normes CEI-62443, il faudra un effort et une activité partagés puisque la sécurité est une responsabilité partagée. En tant que fournisseur de produits, Danfoss vise à se conformer aux normes CEI 62443-4-1 et CEI 62443-4-2.

Il faudra en outre que l'intégrateur de système et le propriétaire des biens assument leurs responsabilités et prennent des mesures d'atténuation.

Consultez les documents pour obtenir des informations spécifiques au produit

Danfoss fournit des informations détaillées sur chaque produit. Consultez les guides de produits sur le site Internet ou ceux qui accompagnent vos produits pour trouver des conseils en matière de cybersécurité et les meilleures pratiques directement liées à vos produits Danfoss.

|

Consultez également les informations spécifiques en ligne telles que la page FAQ de Danfoss, où ce guide des meilleures pratiques a été publié. FAQ sur les régulateurs électroniques et les services | Danfoss |

Pour plus d’informations sur les meilleures pratiques en matière de cybersécurité, consultez ces ressources :

- Guide de démarrage rapide : Vue d’ensemble des normes ISA/IEC 62443

ISA Global Cybersecurity Alliance (ISAGCA) - Bonnes pratiques en matière de cybersécurité

Centre pour la sécurité Internet - CEI 62443 Sécurité des systèmes industriels d’automatisation et de contrôle

Société internationale d’automatisation (ISA)

Avertissement :

CE DOCUMENT A POUR BUT D'AIDER À FOURNIR DES RECOMMANDATIONS GÉNÉRALES EN MATIÈRE DE SÉCURITÉ ET EST FOURNI « TEL QUEL » SANS GARANTIE D'AUCUNE SORTE. DANFOSS DÉCLINE TOUTE GARANTIE, EXPRESSE OU IMPLICITE, Y COMPRIS LES GARANTIES DE QUALITÉ MARCHANDE OU D’ADÉQUATION À UN USAGE PARTICULIER. EN AUCUN CAS DANFOSS NE POURRA ÊTRE TENU POUR RESPONSABLE DE TOUT DOMMAGE QUEL QU'IL SOIT, Y COMPRIS LES DOMMAGES DIRECTS, INDIRECTS, ACCIDENTELS, CONSÉCUTIFS, LA PERTE DE BÉNÉFICES COMMERCIAUX OU LES DOMMAGES SPÉCIAUX, MÊME SI DANFOSS A ÉTÉ INFORMÉ DE LA POSSIBILITÉ DE TELS DOMMAGES. L’UTILISATION DE CE DOCUMENT, DES INFORMATIONS QU’IL CONTIENT OU DES MATÉRIAUX QUI Y SONT LIÉS EST À VOS PROPRES RISQUES. DANFOSS SE RÉSERVE LE DROIT DE METTRE À JOUR OU DE MODIFIER CE DOCUMENT À TOUT MOMENT ET À SA SEULE DISCRÉTION.