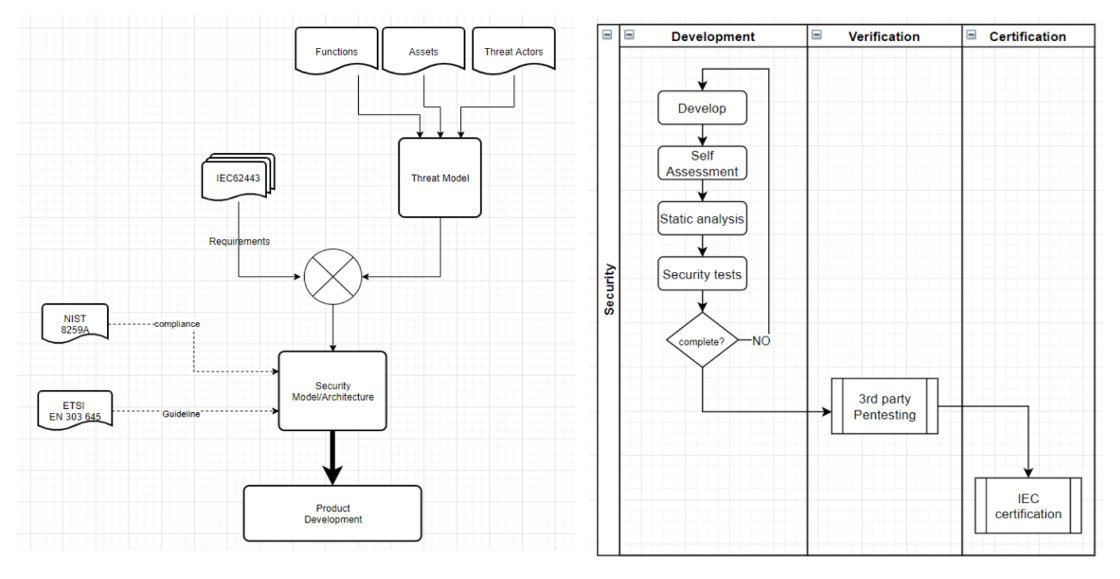

Під час розробки електронних контролерів спеціалісти компанії Danfoss дотримуються вимог стандартів IEC-62443 щодо безпеки

Рекомендації для клієнтів

Щоб допомогти забезпечити безпеку та захист ваших продуктів Danfoss, ми рекомендуємо впровадити наведені нижче кращі практики із кібербезпеки.

Дотримання цих рекомендацій допоможе значно знизити ризики для інформаційної безпеки вашої компанії.

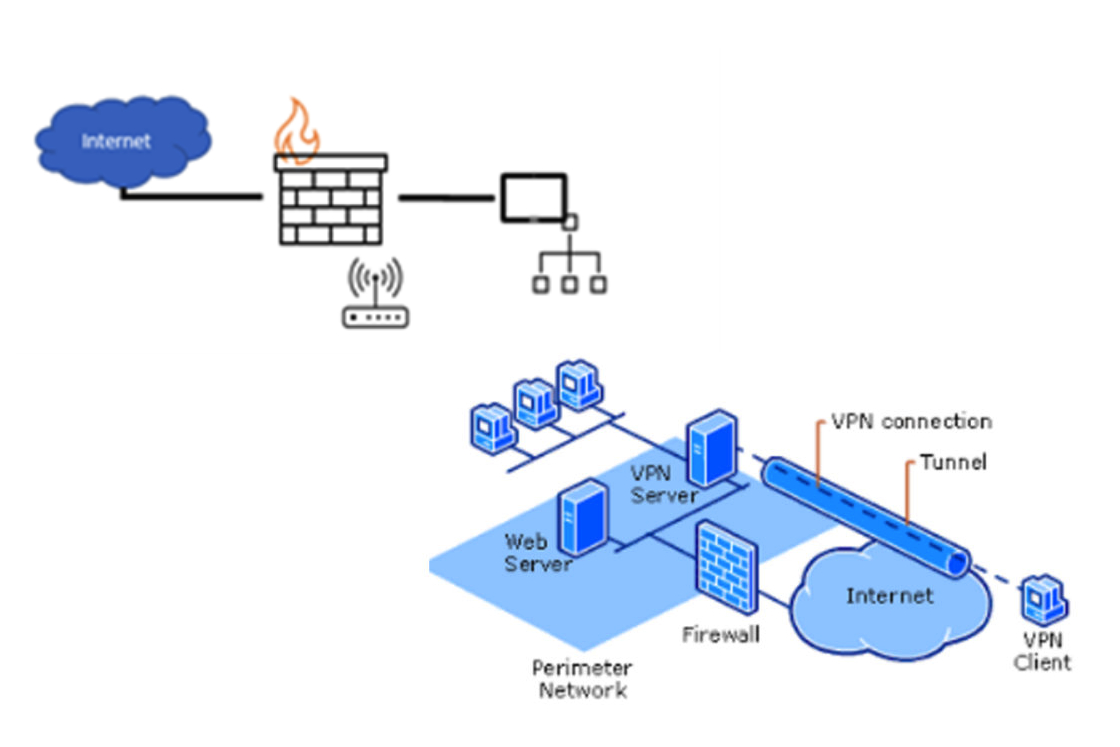

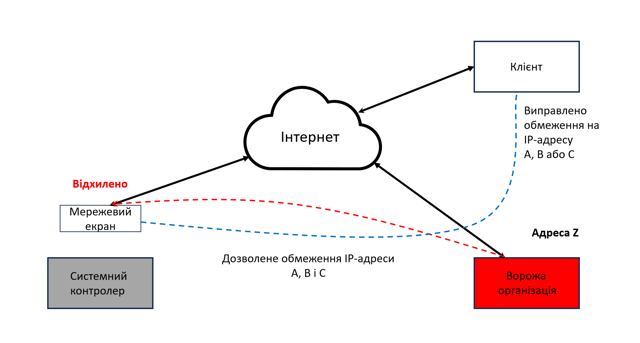

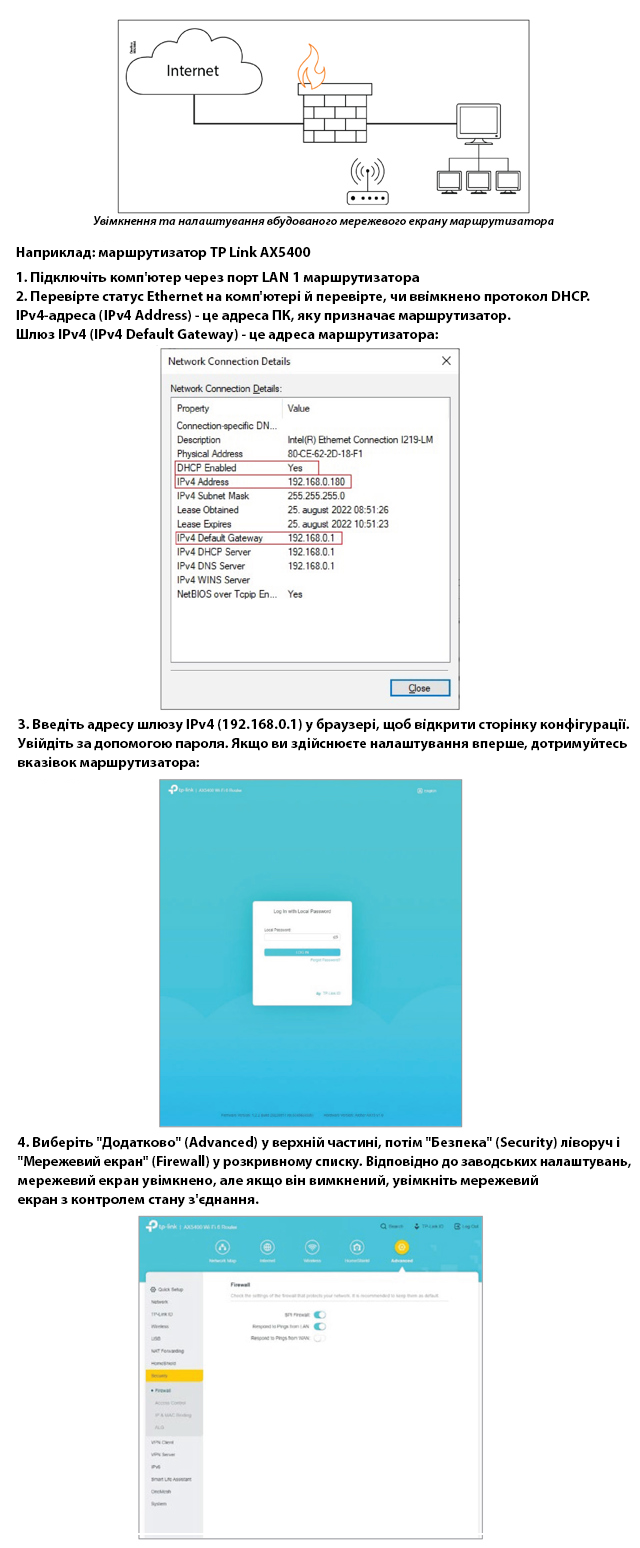

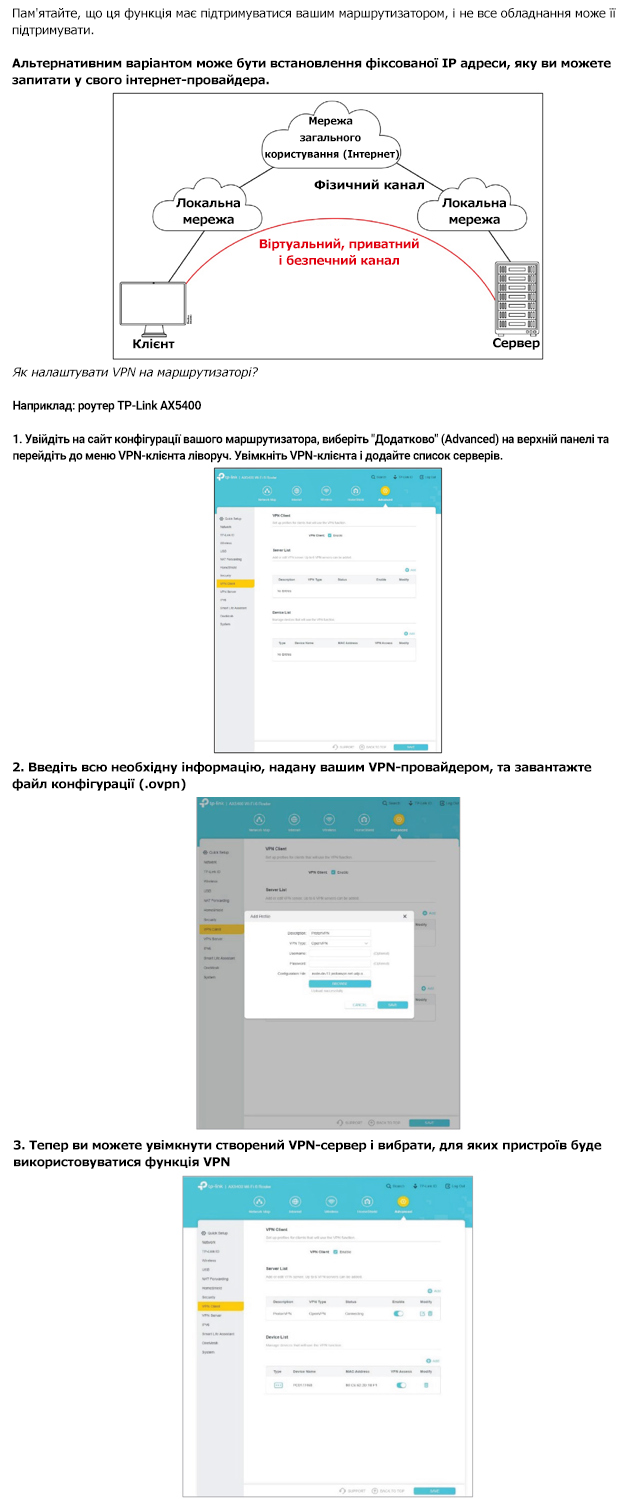

Компанія Danfoss наполегливо рекомендує захищати будь-які мережеві пристрої за допомогою мережевого екрану та принципів захищеного віддаленого доступу.

Потенційні проблеми полягають в тому, що системи, які не мають повноцінних оновлень програмного забезпечення, можуть містити відомі вразливости, які наражають на небезпеку роботу системи. Перелік відомих вразливостей часто публікуються в базах даних CVE та на багатьох сайтах з питань дослідження безпеки.

Найпоширеніші ризики для пристроїв перелічено нижче.

- DDOS – жодні виправлення програмного забезпечення не можуть захистити від такого роду атак. (Таким чином, необхідний захист мережевим екраном)

- Використання різних відомих і невідомих вразливостей у системі безпеки може призвести до непрацездатності системи.

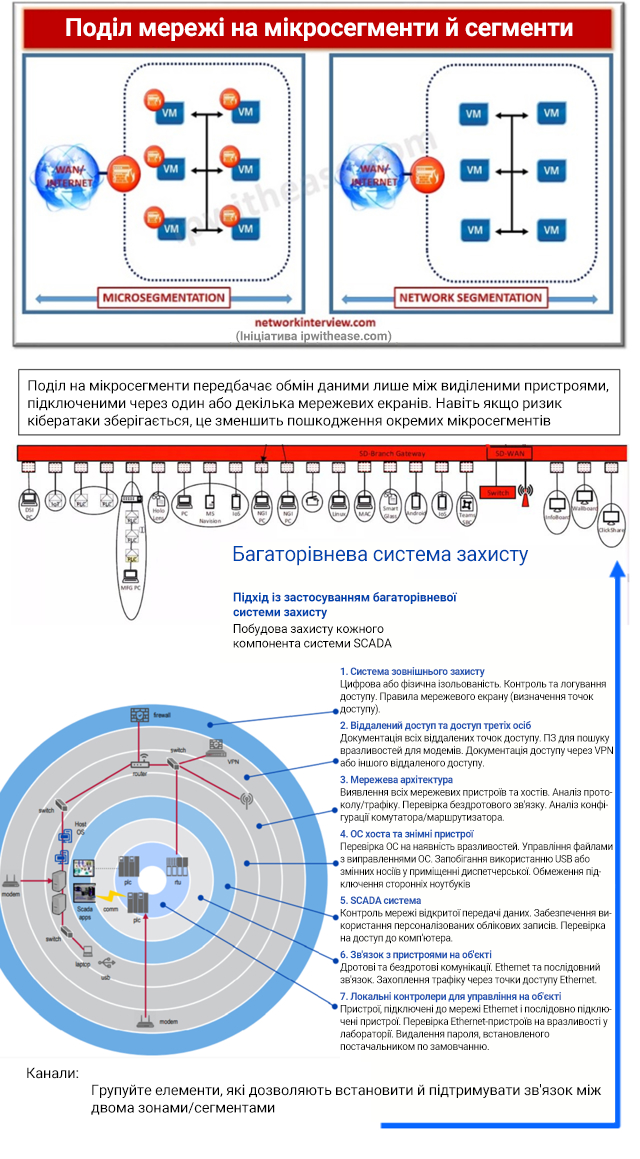

- Впроваджуйте розподіл мережі на зони/сегменти. Розміщення пристроїв Danfoss в ізольованій частині мережі зменшить фронт для атак.

Загальна інформація

Вивчайте інформацію про конкретний продукт, наведену в документації

Компанія Danfoss надає детальну інформацію щодо кожного продукту. Переглядайте керівництва з використання продуктів, наведені на веб-сайті або ті, що ви їх отримали разом з продуктами. У них ви знайдете рекомендації з кібербезпеки та оптимальні методи використання, що безпосередньо стосуються ваших продуктів від компанії Danfoss.

|

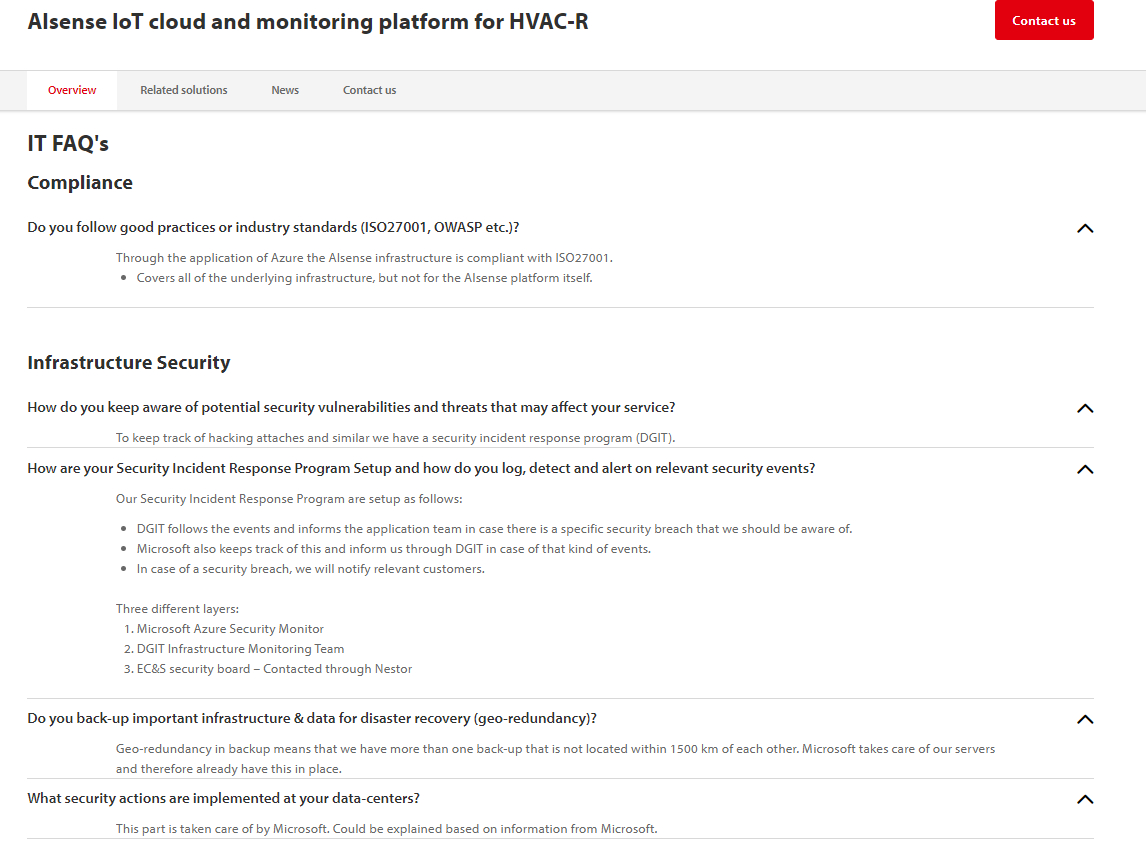

Вивчайте також інформацію з конкретних питань в Інтернеті, відвідавши, наприклад, сторінку поширених запитань компанії "Данфосс", на якій розміщено цей посібник. Поширені запитання про електронні контролери та послуги| Danfoss |

Щоб отримати додаткову інформацію про передові технології кібербезпеки, перегляньте ці ресурси:

- Quick Start Guide: An Overview of the ISA/IEC 62443 Series of Standards

ISA Global Cybersecurity Alliance (ISAGCA) - Cybersecurity Best Practices

Center for Internet Security - IEC 62443 Security for Industrial Automation and Control Systems

International Society of Automation (ISA)

Заява про відмову від відповідальності.

ЦЕЙ ДОКУМЕНТ ПРИЗНАЧЕНИЙ ДЛЯ НАДАННЯ ЗАГАЛЬНИХ РЕКОМЕНДАЦІЙ З ПИТАНЬ БЕЗПЕКИ І НАДАЄТЬСЯ НА УМОВАХ "ЯК Є" БЕЗ БУДЬ-ЯКИХ ГАРАНТІЙ. КОМПАНІЯ "ДАНФОСС" ВІДМОВЛЯЄТЬСЯ ВІД УСІХ ГАРАНТІЙ, ПРЯМИХ АБО НЕПРЯМИХ, ЗОКРЕМА ВІД ГАРАНТІЙ ЩОДО ТОВАРНОЇ ПРИДАТНОСТІ АБО ПРИДАТНОСТІ ДЛЯ ПЕВНОЇ МЕТИ. В ЖОДНОМУ РАЗІ КОМПАНІЯ "ДАНФОСС" НЕ НЕСЕ ВІДПОВІДАЛЬНОСТІ ЗА БУДЬ-ЯКІ ЗБИТКИ, ЗОКРЕМА ПРЯМІ, НЕПРЯМІ, ВИПАДКОВІ, СУПУТНІ, ВТРАТУ ПРИБУТКУ АБО ФАКТИЧНІ ЗБИТКИ, ЩО ВИЗНАЧАЮТЬСЯ ОСОБЛИВИМИ ОБСТАВИНАМИ, НАВІТЬ ЯКЩО КОМПАНІЇ "ДАНФОСС" ПОПЕРЕДИЛИ ПРО МОЖЛИВІСТЬ ТАКИХ ЗБИТКІВ. ВСІ РИЗИКИ, ПОВ'ЯЗАНІ З ВИКОРИСТАННЯМ ЦЬОГО ДОКУМЕНТА, ІНФОРМАЦІЇ, ЩО МІСТИТЬСЯ В НЬОМУ, АБО МАТЕРІАЛІВ, ПОВ'ЯЗАНИХ ІЗ НИМ, НЕСЕТЕ ВИ. КОМПАНІЯ "ДАНФОСС" ЗАЛИШАЄ ЗА СОБОЮ ПРАВО НА ОНОВЛЕННЯ АБО ВНЕСЕННЯ ЗМІН ДО ЦЬОГО ДОКУМЕНТА В БУДЬ-ЯКИЙ ЧАС І НА ВЛАСНИЙ РОЗСУД.